국방에 기여하는 국방기술품질원의 이야기

기술로 품질로

세계 최대 규모의 InfoSec 커뮤니티, Black Hat USA 2022 참관기

글 정보체계팀 서영진 선임연구원/정보보안팀 김선홍 연구원

올해는 전 세계 InfoSec 관련 500여개 업체와 개인 참가자 등 7,000여명이 참여하였다.

최근 급증하는 사이버 위협에 대비하기 위하여, 국방기술품질원 정보시스템 및 사이버보안을 담당하는 연구원들이 Enterprise Security, Application Security, Malware 등 최신 InfoSec R&D 정보가 한자리에 모이는 ‘Black Hat USA 2022’ 현장에 방문하였다.

Black Hat에 대응하기 위한 커뮤니티, ‘Black Hat USA 2022’

Black Hat은 악의적인 목적으로 정보시스템에 불법으로 침입하거나 바이러스를 유포하는 해커를 의미하는 단어이다. 역설적으로 ‘Black Hat USA’는 해커(Black Hat)들의 사이버 위협을 방어하기 위한 최신 InfoSec R&D 정보를 공유하는 커뮤니티로 시작하여, 2022년 현재 세계 최대 규모의 컨퍼런스로 발전하였다. 코로나19로 인해 2020년부터 규모가 축소되었으나, 여전히 국내 컨퍼런스에서는 느낄 수 없었던 압도적인 규모를 느낄 수 있었다.

주요 사이버 위협 연구 결과 브리핑

올해 전 세계적으로 가장 이슈였으며, 세계 경제에 막대한 영향을 끼친 사건 하나를 꼽는다면 누구나 러시아의 우크라이나 침공을 떠올릴 것이다. 특히 InfoSec 업계에서 주목했던 사건은 러시아의 사이버전이다. 러시아는 우크라이나를 침공하기 전부터 자료소거형 악성코드를 유포했다. 우크라이나 외교부와 국방부 등 주요 정부 부처와 국영은행은 DDoS(Distributed Denial of Service, 악성 트래픽을 대량으로 보내 웹사이트 등에 서비스 장애를 유발하는 공격) 공격을 받았다. 이러한 공격을 통해 우크라이나 정부 시스템에서 국민의 여권 정보 등이 유출되기도 했다. 또 러시아는 위성 및 통신망 등을 무력화시키고, 전력과 원자력 시스템 등을 공격하였다. 이번 'Black Hat USA'에서 우크라이나를 대상으로 러시아가 감행한 사이버전의 양상에 대해 자세한 브리핑을 들을 수 있었다.

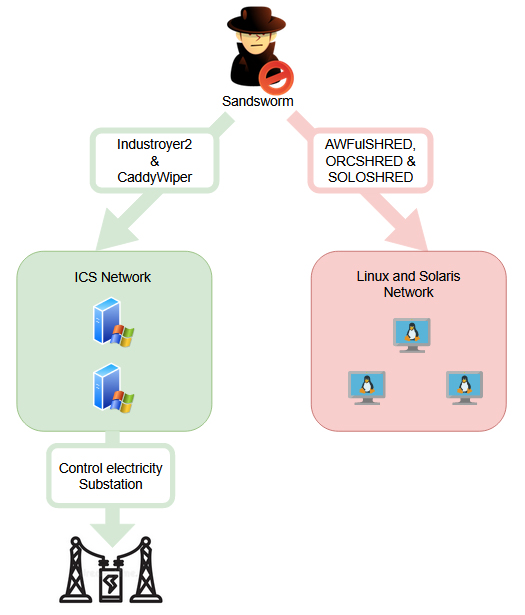

브리핑에서는 러시아와 연결된 ‘Sandworm’ APT(Advanced Persistent Threat, 지능적이고 지속적인 공격을 가하는 해킹) 조직이 산업제어시스템(Industrial Control System, ICS)을 대상으로 사용한 ‘Industroyer2’과 ‘CaddyWiper’의 새로운 변종 악성코드에 대한 연구 결과를 들을 수 있었다. 먼저 ‘Industroyer2’는 논리 폭탄이라고 불리는 악성코드로써 대상 시스템에 Windows 실행 파일로 배포되었다. “108_100.exe”라는 파일명으로 시스템에 저장된 악성코드는 변전소의 보호 계전기와 통신할 수 있는 프로토콜을 사용하여, 대상 시스템을 무력화할 수 있는 코드를 2022년 4월 8일 UTC 16:10에 실행하도록 설계되어 있었다. 해당 악성코드를 분석한 결과 악성코드를 보호할 수 있는 난독화 등이 되어있지 않은 점을 고려할 때 공격자는 대상 시스템의 운영 환경에 대해 잘 알고 있었다고 추측할 수 있다고 설명하였다. 그리고 ‘CaddyWiper’를 사용하여 ‘Industroyer2’를 통해 활동한 흔적들을 숨기려고 시도하였다.

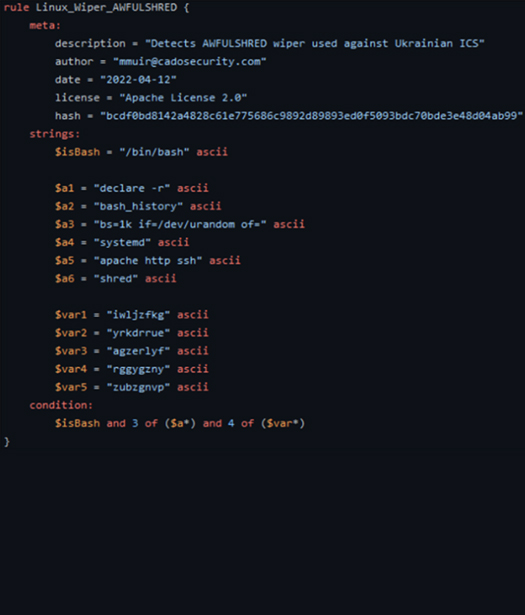

브리핑의 끝에서 ‘Sandworm’ APT 조직이 사용한 일부 악성코드를 탐지할 수 있는 YARA Rule에 대한 설명까지 포함하여 향후 어떻게 대응하고 보완해야 하는지에 대해 들을 수 있었다.

그리고 한 기조연설에서는 2021년에 모두에게 충격을 주었던 미국 콜로니얼 파이프라인 사건을 다시 한번 되짚으며, 경영진들의 대처에 대해 강조하기도 하였다. 당시 콜로니얼 파이프라인 사건은 SCADA(Supervisory Control and Data Acquisition, 감독 제어 및 데이터수집) 시스템으로 구성된 기반 시설들의 취약점에 대해 주목하게 된 사건이었다. 기본적으로 폐쇄망으로 운영되는 SCADA 시스템은 난공불락의 요새처럼 사이버 위협의 대상에서 제외되곤 하였으나, 이러한 점을 비웃듯이 악성코드 ‘스턱스넷(Stuxnet)’은 USB를 통해 콜로니얼 파이프라인의 기반 시설을 감염시켰고 송유관이 중단되는 대형 사고가 발생하였다. 당시 기반 시설에 대한 보안의 중요성이 급격히 부상하였다고 알고 있었으나, 여전히 구체적인 방안이 정립되지 않았다는 점에서는 놀라지 않을 수 없었다.

올해의 키워드 : Zero Trust

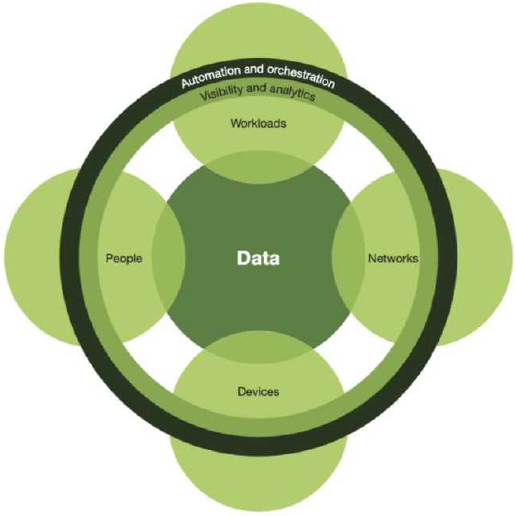

브리핑 참관을 끝마치고 전 세계 다양한 업체들의 InfoSec R&D 결과를 경험하기 위해 Business Hall에 들어선 순간 관련 업계 종사자가 아니더라도 올해의 키워드가 무엇인지 알 수 있을 정도로 ‘Zero Trust’ 문구를 곳곳에서 볼 수 있었다. ‘Zero Trust’는 2010년 ‘Forrester’라는 정보기술 전문업체에서 최초로 소개된 개념으로써, ‘외부의 위협으로부터 내부의 자산을 보호하기 위한 ‘Outside in’에 대해서만 고려할 것이 아니라, 내부의 악의적인 사용자에 의해 외부로 유출될 수 있는 ‘Inside out’에 대해서도 보안 설계를 해야 한다.’라는 개념이다. 초기에는 발표자료에서는 Network 경계 보안에 한정하여 적용되었으나, 아마존의 AWS, 마이크로소프트의 AZURE와 같은 클라우드 환경으로 서버가 이전되고, 코로나19에 따라 업무 환경이 재택근무로 변화함에 따라 2018년 Forrester社에서 확장된 개념으로써 ‘Zero Trust eXtended'를 발표하였다. 이는 데이터, 인력, 장비, 네트워크 분야를 모두 고려하여 ’Zero Trust'를 적용해야 한다는 개념이다.

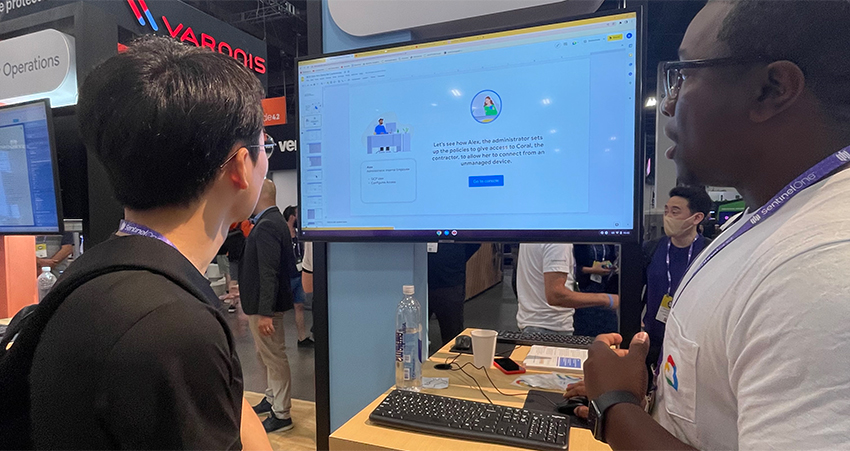

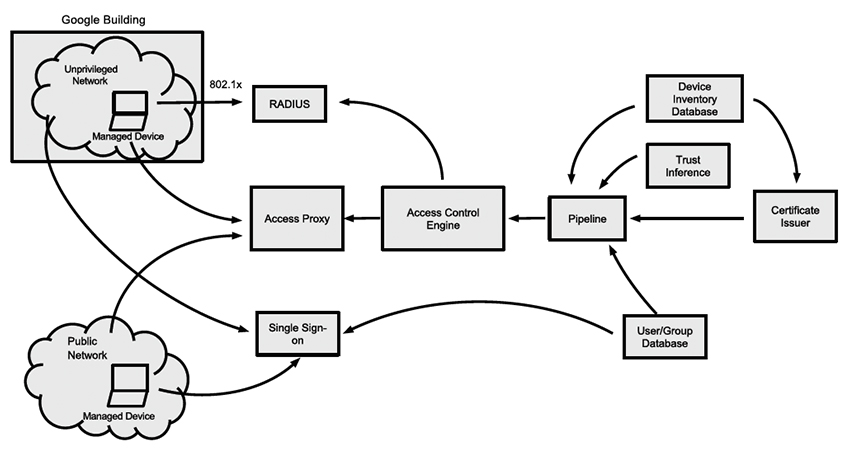

Google社 ‘BeyondCorp'는 가장 대표적인 Zero Trust 모델이다. ‘BeyondCorp’는 Google 사내 프로젝트를 통해 시작되었으며, 2014년에 구현이 완료되어 전 직원에게 적용함으로써 VPN(Virtual Private Network, 가상 사설 통신망)을 사용하지 않고도 전 세계 모든 지점에서 사내 시스템에 접속할 수 있는 인프라 환경을 구축하였다. ‘BeyondCorp’의 근간이 되는 주요 3원칙은 다음과 같다.

둘째, 서비스 접근 권한은 사용자와 기기의 상호 호출 및 응답을 바탕으로 제공되어야 한다.

셋째, 서비스에 대한 접근은 모두 인증, 승인, 암호화를 거쳐야 한다.

위 3원칙에 따라 Google은 방화벽, VPN 등의 네트워크·위치 중심의 보안 시스템 없이 사용자 인증 및 관리 디바이스에 대해 신뢰할 수 있는 장비에 대한 정보를 관리하는 Device Inventory Database간 비교를 통해 'Zero Trust' 환경을 구현하였다.

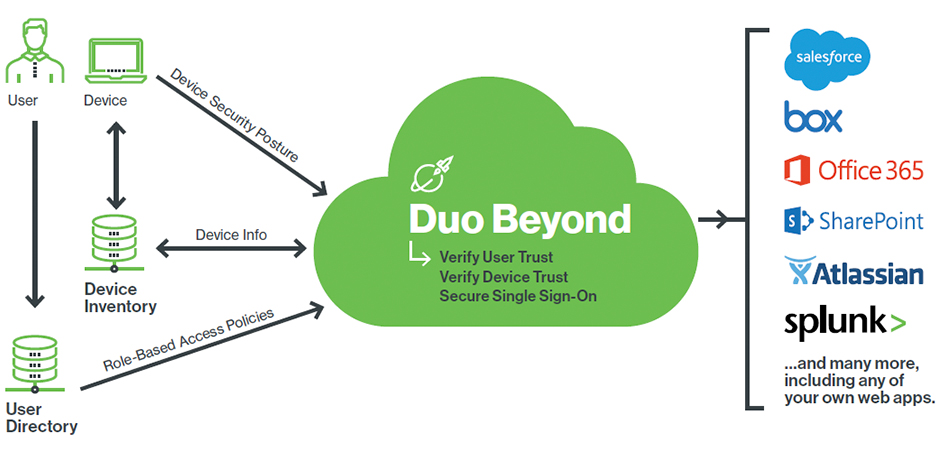

CISCO社 ‘Zero Trust' 모델은 Google社 ‘BeyondCorp’ 모델의 Zero Trust Framework를 바탕으로 개발되었으나, 기존 Framework와는 달리 주목할만한 점은 멀티팩터 인증 및 다양한 IoT기기 등 모든 네트워크 기기에 적용이 가능한 광범위한 확장성과 CISCO만의 ‘Zero Trust’ 구현 방식인 ‘DUO’, ‘SD-Access’, ‘Tetration’ 세 가지 측면으로 액세스를 보호하고 있다는 것이다. ‘DUO’는 모든 위치에서 사용자와 기기의 애플리케이션 접근제한을 수행하고, ‘Tetration’은 여러 클라우드와 데이터 센터에서의 애플리케이션 접근제한을 수행한다. 마지막으로 ‘SD-Access’는 네트워크에서 사용자, 애플리케이션, 기기의 접근 보안과 분리 수행함으로써 ‘Zero Trust Architecture'를 구현하였다.

맺음말

Buisness Hall 관람을 마치면서 대한민국 국방망을 사용하는 군부대 및 기관에 과연 클라우드 기반 환경의 'Zero Trust' 환경을 도입할 수 있을지를 고민하였으나, 결론은 아직 ‘시기상조’라는 생각이 들었다. 폐쇄망을 외부의 공공 클라우드 영역으로 전환하는 것은 군 정보통신망 운영 지침상 제한되기 때문에 폐쇄망 내부에 대한민국 국군 전용의 클라우드 영역을 구축해야 한다. 국방부에서는 폐쇄망인 국방망에 클라우드 시스템을 도입하기 위한 전략을 세우고 있으며, 연내에 구축 계획을 도출할 예정이다. 하지만 전군의 인프라 구조와 장비들의 특성을 고려하여 신뢰성을 확보하기 위한 ‘Zero Trust Architecture’를 설계를 하기에는 많은 어려움이 있을 것으로 예상된다.

또한 ‘Zero Trust’라는 개념의 시작점을 생각했을 때 군 도입의 당위성이 먼저 고려되어야 할 것이다. ‘Zero Trust’가 요구되는 두 가지 대표적인 환경적 요인인 ‘클라우드’, ‘재택근무’가 국방 분야에서는 이제 걸음마 단계이기 때문에 ‘아직은 시기상조’라고 생각한다. 물론 업무 스타일의 변화가 코로나19와 함께 갑작스럽게 찾아 왔듯이 우리 군의 업무 스타일도 언젠가는 변화할 것으로 생각한다. 그때를 대비하여 ‘K-Zero Trust Framework’에 대한 연구가 선행되어야 할 것이다.

- 그림출처

-

- 그림1. Ganesh PAJANI and Paul PEIX, Industroyer2:the Russian Cyberattack on Ukraine Infrastructure

- 그림2. Cado Security, DFIR_Resources_Industroyer2

- 그림3. Forrester, Zero Trust eXtended Ecosystem Framework

- 그림4. Rory Ward and Betsy Beyer, BeyondCorp:A New Approach to Enterprise Security

- 그림5. CISCO, Securing the Modern Enterprise(A Guide to Duo for Enterprise Companies)