K-방산의 부상과 증대되는 사이버 위협

대한민국 방위산업, 이른바 'K-방산'은 최근 몇 년간 괄목할 만한 성장을 이루며 글로벌 시장의 핵심 플레이어로 부상했다. 2022년 173억 달러라는 역대 최대 수출액을 기록한 이래, 2024년에는 110억 달러를 넘어서는 등 폭발적인 성장세를 이어가고 있다. 정부는 2027년까지 세계 방산 수출 시장 점유율 5%를 달성하여 세계 4대 방산 강국으로 도약하겠다는 청사진을 제시했다. 이러한 눈부신 성과는 K-방산이 보유한 첨단 기술력과 신속한 생산 능력이 국제적으로 인정받고 있음을 증명한다.

그러나 이러한 성공의 이면에는 어두운 그림자가 드리워져 있다. K-방산의 높아진 위상은 곧 국가 지원 해킹 그룹(APT)에게 더욱 매력적인 공격 목표가 되었음을 의미한다. 실제로 2024년 국내 사이버 공격의 약 18%가 제조업을 겨냥한 침해사고로 가장 높은 비중을 차지했으며, 방위산업은 그중에서도 핵심 표적으로 분류된다. 특히 북한은 라자루스(Lazarus), 안다리엘(Andariel), 김수키(Kimsuky) 등 산하 해킹 조직을 총동원하여 대한민국의 국방 기술을 탈취하기 위한 사이버 총력전을 펼치고 있다. 이들의 공격은 단순한 정보 유출을 넘어, 대한민국의 국방 기술 우위를 약화시키고 국가 안보를 직접적으로 위협하는 전략적 목표를 띠고 있다. 이처럼 고도화되고 집요한 위협에 맞서기 위해서는 기존의 방어 체계를 넘어서는 새로운 패러다임이 절실히 요구된다.

방어자의 플레이북: MITRE D3FEND™ 프레임워크

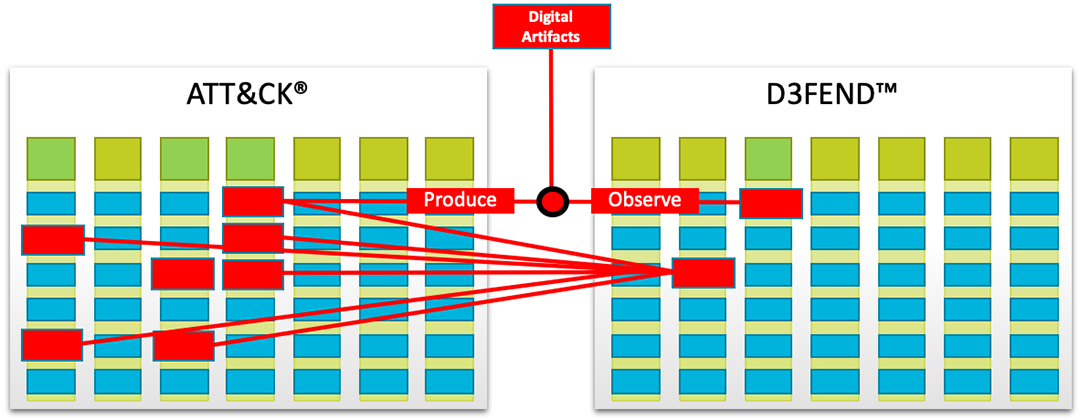

이러한 배경 속에서 MITRE ATT&CKⓇ 프레임워크는 공격자의 전술과 기술을 체계적으로 분석하는 '적의 플레이북'으로서 널리 활용되어 왔다. 하지만 공격을 이해하는 것만으로는 충분하지 않다. 효과적인 방어를 위해서는 '우리의 플레이북', 즉 방어 기술을 체계화하고 표준화한 프레임워크가 필요하다. 바로 이 지점에서 MITRE D3FEND™가 등장한다.

미국 국가안보국(NSA)의 지원으로 개발된 D3FEND는 'Detection, Denial, and Disruption Framework Empowering Network Defense'의 약자로, 사이버 방어 기술에 대한 지식 그래프(Knowledge Graph) 기반의 프레임워크이다. D3FEND의 핵심 목표는 방어자들이 사용하는 다양한 사이버 보안 기술과 대응책에 대한 공통된 어휘를 표준화하고, 이를 체계적으로 분류하는 것이다. 이는 단순히 방어 기술을 나열하는 것을 넘어, 각 기술이 어떻게 작동하고 어떤 공격 기술에 대응하는지를 명확하게 정의하여 방어 전략 수립의 정밀성을 높인다.

그림 1. 공격 및 방어 기술 관계(Ⓒ The MITRE Coporation)

그림 1. 공격 및 방어 기술 관계(Ⓒ The MITRE Coporation)

D3FEND는 ATT&CK과 마찬가지로 계층적 구조를 가진다. 최상위에는 방어의 목표를 나타내는 전술(Tactics)이 있으며, 주요 전술은 다음과 같다.

각 전술 아래에는 이를 달성하기 위한 구체적인 기술(Techniques)이 존재한다. 예를 들어, 'Harden' 전술 아래에는 'Application Hardening', 'Multi-factor Authentication'과 같은 세부 기술들이 포함된다. 이 구조를 통해 방어자는 특정 위협(ATT&CK 기술)에 대응하기 위해 어떤 방어 조치(D3FEND 기술)를 취해야 하는지 명확하게 매핑하고, 현재 보안 체계의 허점을 파악하며, 투자의 우선순위를 결정할 수 있다.

주요 공격 그룹 분석

라자루스, 안다리엘, 킴수키 세 공격 그룹은 모두 북한 정찰총국의 지원을 받는 것으로 알려져 있으며, 각기 다른 전문성과 역할을 가지고 방위산업을 포함한 전 세계 다양한 분야를 대상으로 활동하고 있다. 이들의 특성과 방위산업 관련 활동을 이해하는 것은 효과적인 위협 기반 방어 전략 수립에 필수적이다.

라자루스 (Lazarus Group)

라자루스는 북한의 가장 잘 알려진 해킹 그룹으로, 최소 2009년부터 활동해왔다. 정찰총국 소속으로 추정되며, 안다리엘과 같은 여러 하위 그룹을 포함하는 포괄적인 명칭으로 자주 사용된다. 이들의 활동 목표는 크게 두 가지로 나뉜다. 첫째는 국가 안보와 관련된 전략적 정보를 수집하는 사이버 첩보 활동이며, 둘째는 국제 제재를 우회하고 정권 유지에 필요한 외화벌이를 위한 대규모 금융 탈취이다. 2014년 소니 픽처스 해킹, 2016년 방글라데시 중앙은행 해킹, 2017년 워너크라이(WannaCry) 랜섬웨어 사태 등 전 세계적으로 큰 파장을 일으킨 사건들의 배후로 지목된다.

- 방위산업 표적 활동:

- 라자루스는 전 세계 방위산업 및 항공 우주 분야를 지속적으로 공격하는 것으로 악명 높다. 특히 '드림 잡(Operation Dream Job)'으로 알려진 장기적인 사회 공학 캠페인은 이들의 대표적인 공격 방식이다. 이 캠페인에서 공격자들은 링크드인과 같은 전문 소셜 네트워크를 통해 방산업체 직원에게 채용 담당자로 위장하여 접근한 후, 신뢰 관계를 형성하고 악성코드가 포함된 채용 관련 문서를 전달한다. 또한, 보안이 상대적으로 취약한 협력업체를 먼저 공격하여 이를 발판으로 최종 목표인 방산업체 내부망에 침투하는 공급망 공격에도 능하다.

- 주요 TTP(Tactics, Techniques, Procedures) 및 멀웨어:

- 로데이 취약점 악용 등 다양한 공격 기법을 구사하며, 필요에 따라 맞춤형 멀웨어를 신속하게 개발하고 변형하는 능력을 갖추고 있다. 시스템을 파괴하는 와이퍼(Wiper) 멀웨어(Destover), 랜섬웨어(WannaCry), 그리고 다양한 종류의 맞춤형 백도어 및 원격 접근 트로이목마(RAT)를 사용하는 것으로 알려져 있다.

안다리엘 (Andariel)

안다리엘은 라자루스의 하위 그룹으로 추정되며, 정찰총국과 연계되어 있다. 'Silent Chollima', 'Stonefly', 'Onyx Sleet' 등 다양한 이름으로도 불린다. 초기에는 주로 한국을 대상으로 한 파괴적인 공격에 집중했으나, 점차 사이버 첩보 활동과 금전적 이득을 위한 랜섬웨어 공격을 병행하는 이중 임무를 수행하는 조직으로 발전했다.

- 방위산업 표적 활동:

- 안다리엘의 주된 첩보 활동 목표는 한국의 국방, 항공 우주, 원자력 분야의 민감한 기술 정보를 탈취하는 것이다. 이들은 전차, 잠수함, 미사일, 원자력 관련 설계도 및 기술 자료 등 북한의 군사 및 핵 프로그램 발전에 직접적으로 기여할 수 있는 정보를 집중적으로 노린다. 특히 주목할 점은, 랜섬웨어 공격으로 얻은 수익을 이러한 첩보 활동의 자금으로 활용한다는 것이다.

- 주요 TTP(Tactics, Techniques, Procedures) 및 멀웨어:

- 초기 침투를 위해 스피어 피싱, 워터링 홀, 공급망 공격 등 다양한 전술을 사용하며, Log4j와 같은 잘 알려진 소프트웨어 취약점을 적극적으로 악용한다. 마우이(Maui) 랜섬웨어를 비롯해 TigerRAT, NukeSped, MagicRAT, Dtrack 등 다수의 맞춤형 원격 접근 트로이목마(RAT)를 공격에 사용한다.

김수키 (Kimsuky)

김수키는 최소 2012년부터 활동해 온 북한의 또 다른 주요 첩보 그룹이다. 'THALLIUM', 'APT43', 'Velvet Chollima' 등 여러 이름으로 알려져 있으며, 이들의 핵심 임무는 북한 정권의 지정학적 관심사와 관련된 전략 정보를 수집하는 것이다. 이들의 가장 두드러진 특징은 정교하고 끈질긴 사회 공학 기법을 기반으로 한 스피어피싱 공격과 이를 통한 계정정보 탈취이다.

- 방위산업 표적 활동:

- 김수키의 주요 표적은 주로 한국의 정부 기관, 국방 및 원자력 관련 연구소, 그리고 북한 문제 전문가들이다. 이들은 공격 대상의 관심사를 철저히 분석하여 맞춤형 이메일을 보내고, 여러 차례에 걸쳐 신뢰를 쌓은 뒤 악성 파일을 전달하는 등 매우 정교한 사회 공학적 접근을 사용한다. 최근에는 생성형 AI를 이용해 실제와 유사한 군 관련 기관의 신분증 이미지를 제작하여 스피어피싱 공격의 신뢰도를 높이는 등 새로운 기술을 공격에 적극적으로 도입하고 있다.

- 주요 TTP(Tactics, Techniques, Procedures) 및 멀웨어:

- 스피어피싱이 이들의 가장 핵심적인 초기 접근 방식이며, 악성 링크나 LNK, CHM 파일 형식의 악성 첨부파일을 주로 사용한다. 침투 후에는 PowerShell을 이용해 악성 스크립트를 실행하고, BabyShark악성코드 및 Happy Dppr과 같은 백도어, 맞춤형 키로거 및 정보 탈취 도구를 설치하여 계정정보와 시스템 정보를 수집한다.

주요 공격 그룹의 MITRE ATT&CK TTP 분석

위 공격그룹의 세 가지 침해 사례를 보고, 각 공격 단계에서 사용된 행위를 MITRE ATT&CK 프레임워크의 TTPs에 매핑한다. 이는 공격자의 행동을 표준화된 용어로 명확하게 정의하여, 위협에 대한 공통된 이해를 형성하고 정밀한 대응 전략을 수립하기 위한 기반을 마련한다.

침해사례 1: 라자루스(Lazarus) 해킹조직

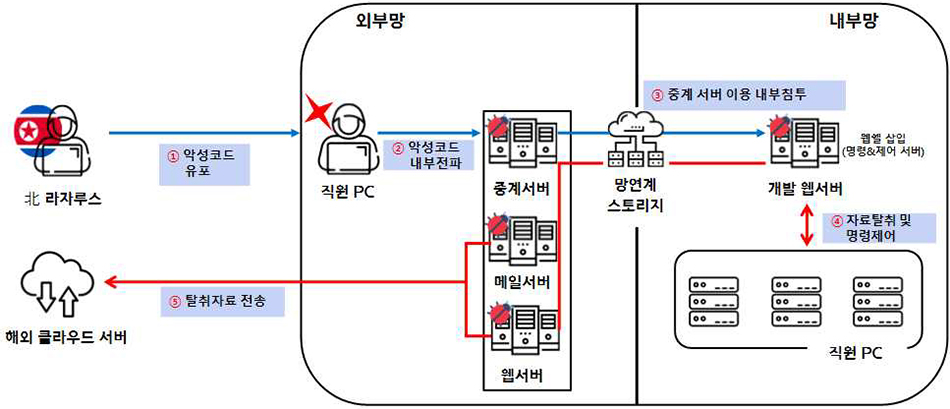

라자루스 조직은 외부 인터넷망과 내부 업무망이 분리된 방산업체를 공격했다. 공격의 시작은 2022년 11월, 외부망에 위치한 서버를 해킹하여 악성코드를 감염시키는 것이었다. 이후, 이들은 관리 소홀로 인해 ‘테스트 목적’으로 열려 있던 망 연계 시스템의 포트를 발견하고 이를 악용하여 외부망에서 내부망으로 침투하는 데 성공했다. 내부망에 진입한 공격자는 개발팀 직원의 PC 등 다수의 시스템을 장악하고 중요 자료를 수집한 뒤, 최종적으로 국외 클라우드 서버로 데이터를 유출시켰다.

그림 2. 라자루스 해킹조직의 침해사례(Ⓒ 경찰청 보도자료)

그림 2. 라자루스 해킹조직의 침해사례(Ⓒ 경찰청 보도자료)

TTP(Tactics, Techniques, Procedures) 매핑

전술: 초기 접근 (Initial Access)

T1190 - Exploit Public-Facing Application (외부 노출 애플리케이션 악용):

라자루스는 공격의 첫 단계로 외부에 공개된 웹 서버를 해킹하여 악성코드를 심었다. 이는 인터넷에 직접 노출된 웹사이트, 데이터베이스, 표준 서비스 등의 소프트웨어 버그, 설계 취약점, 설정 오류 등을 악용하여 시스템에 침투하는 대표적인 초기 접근 기술이다.

전술: 방어 회피 (Defense Evasion) / 내부 이동 (Lateral Movement)

T1599 - Network Boundary Bridging (네트워크 경계 연결):

이 공격의 핵심 단계는 망 분리 환경을 무력화시킨 것이다. 공격자는 외부망과 내부망을 연결하는 ‘망 연계 시스템’의 테스트용 포트를 통해 내부로 진입했다. 이 행위는 방화벽이나 라우터 같은 경계 장비 또는 네트워크 분할을 담당하는 시스템을 장악하여, 신뢰 네트워크와 비신뢰 네트워크 간의 트래픽 제한 정책을 우회하고 두 네트워크를 연결하는 기술에 정확히 해당한다.

전술: 수집 (Collection)

T1005 - Data from Local System (로컬 시스템 데이터 수집):

공격자는 "개발팀 직원 컴퓨터 등 내부망의 중요자료를 수집"했다. 이는 침해된 시스템의 로컬 파일 시스템에서 직접 파일을 검색하고 수집하는 행위에 해당한다.

T1074.001 - Local Data Staging (로컬 데이터 스테이징):

여러 시스템에서 수집한 데이터를 외부로 유출하기 전에, 공격자는 일반적으로 침해된 시스템 내의 특정 임시 폴더와 같은 중앙 위치에 데이터를 모으는 단계를 거친다. 이는 데이터를 압축하거나 암호화하여 유출을 용이하게 하기 위한 준비 과정이다.

전술: 유출 (Exfiltration)

T1567.002 - Exfiltration to Cloud Storage (클라우드 저장소로 유출):

탈취된 자료가 ‘국외 클라우드 서버’로 전송되었다. 이는 공격자가 자신의 C2(Command and Control) 서버 대신 Dropbox, Google Drive, MEGA 등과 같은 합법적인 상용 클라우드 서비스를 데이터 유출 채널로 사용하는 기술이다. 이러한 방식은 정상적인 트래픽처럼 보이기 때문에 단순한 egress 필터링 정책을 우회하는 데 매우 효과적이다.

침해사례 2: 안다리엘(Andariel) 해킹조직

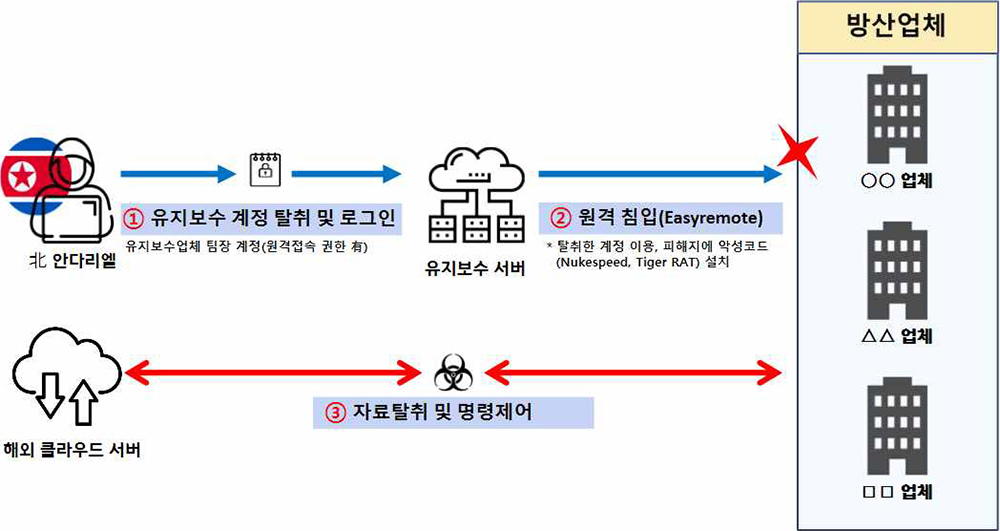

안다리엘 조직은 방산 협력업체를 직접 공격하는 대신, 이 협력업체에 원격 유지보수 서비스를 제공하는 또 다른 IT 업체를 공격의 발판으로 삼았다. 2022년 10월, 공격자는 유지보수 업체 직원의 개인 이메일(네이버, 카카오 등) 계정을 탈취했다. 이후 해당 직원이 개인 이메일과 회사 업무 시스템의 계정 정보를 동일하게 사용한다는 점을 악용하여 회사 계정 접근 권한을 획득했다. 공격자는 이 탈취한 계정을 사용하여 원격 유지보수 솔루션을 통해 방산 협력업체의 서버에 접속했고, ‘Nukespeed’, ‘Tiger RAT’과 같은 악성코드를 설치하여 방산 기술 자료를 유출했다.

그림 3. 안다리엘 해킹조직의 침해사례(Ⓒ 경찰청 보도자료)

그림 3. 안다리엘 해킹조직의 침해사례(Ⓒ 경찰청 보도자료)

TTP(Tactics, Techniques, Procedures) 매핑

전술: 자원 개발 (Resource Development)

T1586.002 - Compromise Accounts: Email Accounts (계정 탈취: 이메일 계정):

공격은 방산 협력업체나 유지보수 업체의 회사 시스템이 아닌, 유지보수 업체 직원의 ‘개인’ 이메일 계정을 탈취하는 것에서 시작되었다. 이는 본 공격을 수행하기 위해 필요한 정보나 추가적인 접근 권한을 얻기 위한 사전 준비 단계에 해당한다.

전술: 초기 접근 (Initial Access) / 지속성 (Persistence)

T1078 - Valid Accounts (유효한 계정 사용):

안다리엘은 탈취한 개인 이메일 정보와 동일한 자격증명을 사용하여 업무 시스템에 정상적인 사용자인 것처럼 로그인했다. 이는 도난당했거나 유출된 자격증명을 사용하여 시스템에 접근하는 가장 흔하고 탐지가 어려운 기술 중 하나로, 모든 활동이 합법적인 사용자의 행위로 위장된다.

T1133 - External Remote Services (외부 원격 서비스):

공격자는 탈취한 계정을 이용해 원격 유지보수 소프트웨어를 통해 피해자 네트워크에 접근했다. 외부에서 내부 네트워크 리소스에 접속할 수 있도록 허용된 서비스는 공격자에게 중요한 초기 접근 경로를 제공한다.

전술: 실행 (Execution) / 내부 이동 (Lateral Movement)

T1021 - Remote Services (원격 서비스):

내부 네트워크에 성공적으로 접속한 후, 공격자는 원격 유지보수 도구의 정상적인 기능을 악용하여 악성코드를 설치하고 다른 서버에 접근했다. 이는 RDP, SSH, WinRM과 같은 원격 관리 프로토콜을 사용하여 시스템 간에 이동하고 명령을 실행하는 기술에 해당하며, 공격자가 네트워크 내에서 영향력을 확대하는 핵심적인 수단이다.

전술: 유출 (Exfiltration)

T1041 - Exfiltration Over C2 Channel (C2 채널을 통한 유출):

설치된 악성코드(Nukespeed, Tiger RAT)는 C2(Command and Control) 서버와 통신 채널을 설정하며, 공격자는 이 채널을 통해 탈취한 데이터를 외부로 빼돌릴 수 있다.

침해사례 3: 김수키(Kimsuky) 해킹조직

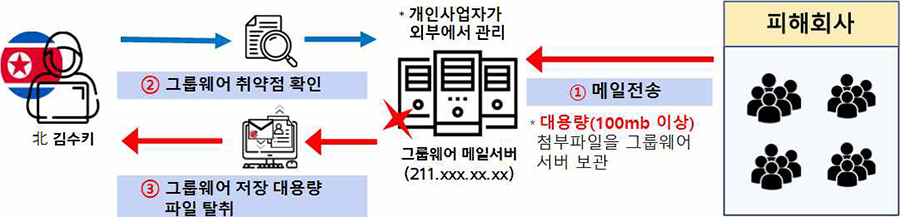

김수키 조직은 2023년 4월부터 7월까지 방산 협력업체에서 사용하는 그룹웨어 이메일 서버의 제로데이 또는 미패치 취약점을 악용했다. 이 취약점은 매우 치명적이게도, 별도의 로그인(인증) 절차 없이 외부에서 이메일로 송수신된 대용량 첨부파일을 다운로드할 수 있도록 허용했다. 공격자는 이 취약점을 이용하여 손쉽게 피해 업체의 기술 자료를 탈취할 수 있었다.

그림 4. 김수키 해킹조직의 침해사례(Ⓒ 경찰청 보도자료)

그림 4. 김수키 해킹조직의 침해사례(Ⓒ 경찰청 보도자료)

TTP(Tactics, Techniques, Procedures) 매핑

전술: 초기 접근 (Initial Access)

T1190 - Exploit Public-Facing Application (외부 노출 애플리케이션 악용):

이 사례는 인터넷에 직접 노출된 그룹웨어 이메일 서버의 설계상 결함 또는 버그를 악용하여 데이터에 무단으로 접근한 전형적인 경우이다. 공격자는 시스템에 직접 침투하는 대신, 애플리케이션 자체의 취약점을 통해 원하는 정보를 획득했다.

전술: 유출 (Exfiltration)

T1567 - Exfiltration Over Web Service (웹 서비스를 통한 유출):

공격자는 그룹웨어 이메일 서버의 취약점을 통해 인증 없이 파일을 다운로드하여 기술 자료를 탈취했다. 이는 합법적인 외부 웹 서비스(이 경우, 취약한 그룹웨어 자체)를 데이터 유출 통로로 사용하는 행위에 해당한다.

MITRE D3FEND 프레임워크 적용

앞서 ATT&CK 프레임워크를 통해 식별한 공격자들의 TTPs에 효과적으로 대응하기 위해, 이제 방어자의 관점에서 MITRE D3FEND 프레임워크를 적용한다. D3FEND는 ATT&CK의 공격 기술에 대응하는 방어 기술의 지식 그래프로, 방어 전략을 체계화하고 표준화된 어휘를 제공한다. 이 프레임워크를 활용하여 각 공격 기술에 대한 다층적 방어 방안을 구체적으로 설계할 수 있다.

초기 접근 및 자원 개발 단계 대응

이 단계는 세 그룹 모두가 공격의 발판을 마련하기 위해 사용한 기법들을 포함한다. 방어의 핵심은 공격 표면을 최소화하고, 신원 인증을 강화하며, 비정상적인 접근 시도를 신속하게 탐지하는 것이다.

Harden (강화) 전략:

Application Hardening (애플리케이션 강화):

김수키가 악용한 그룹웨어 취약점은 애플리케이션 강화의 실패를 보여준다. 정기적인 취약점 스캐닝, 보안 코딩 가이드라인 준수, 그리고 무엇보다도 신속하고 포괄적인 패치 관리 프로세스를 통해 외부 노출 시스템의 보안 허점을 제거해야 한다.

Credential Hardening (자격증명 강화):

안다리엘의 공격은 비밀번호 재사용에서 시작되었다. 강력한 암호 정책을 강제하고, 크리덴셜 스터핑 공격을 방지하기 위한 계정 잠금 정책을 구현하여 계정 정보 자체의 보안을 강화해야 한다.

Multi-factor Authentication (MFA) (다중 인증):

안다리엘의 비밀번호 재사용 공격을 막을 수 있었던 가장 효과적인 단일 통제 수단이다. 특히 VPN, 원격 관리 도구와 같은 외부 원격 서비스에 MFA를 의무화하면, 설령 비밀번호가 유출되더라도 공격자가 최종적으로 인증을 통과하는 것을 막을 수 있다.

Isolate (격리) 전략:

Network Traffic Filtering (네트워크 트래픽 필터링):

외부 원격 서비스 공격에 대응하여, 방화벽 정책을 통해 인가된 IP 주소, 국가, 사용자 그룹에서만 원격 서비스에 접근하도록 제한해야 한다. 이는 공격자가 탈취한 계정을 사용하더라도 비인가된 위치에서의 접근을 차단하는 효과적인 격리 조치다.

Detect (탐지) 전략:

Dynamic Analysis (동적 분석):

외부 노출 애플리케이션 악용 공격을 방어하기 위해, 웹 애플리케이션 방화벽(WAF)이나 차세대 침입 방지 시스템을 활용하여 웹 서버로 유입되는 트래픽을 실시간으로 검사하고, SQL 인젝션, 크로스사이트 스크립팅(XSS) 등 알려진 공격 패턴이나 비정상적인 요청을 탐지 및 차단해야 한다.

User Geolocation Logon Pattern Analysis (사용자 지리적 위치 기반 로그인 패턴 분석):

안다리엘이 해외 IP에서 유지보수 계정으로 원격 접속했다면, 이 기술은 비정상적인 로그인으로 탐지할 수 있다. 사용자의 평소 로그인 위치와 시간대를 학습하여, 물리적으로 불가능한 거리에서 로그인이 시도되거나 비정상적인 국가에서 접속이 발생할 경우 경고를 발생시킨다.

Domain Account Monitoring (도메인 계정 모니터링):

유효한 계정 사용에 대응하여, Active Directory와 같은 중앙 인증 시스템의 로그를 분석하여 계정 활동의 기준선(baseline)을 설정하고, 평소와 다른 시스템에 접속하거나, 짧은 시간 내에 여러 시스템에 동시 접속하거나, 휴면 계정이 활성화되는 등의 이상 징후를 탐지해야 한다.

내부 이동 및 시스템 장악 단계 방어

공격자가 초기 접근에 성공했더라도, 내부 확산을 막는 것이 중요하다. 라자루스의 공격은 내부 네트워크의 방어 실패가 얼마나 치명적인지를 보여준다.

Isolate (격리) 전략:

Broadcast Domain Isolation (브로드캐스트 도메인 격리):

라자루스 공격의 핵심 실패 지점은 망 분리가 실질적으로 동작하지 않았다는 것이다. D3FEND의 Broadcast Domain Isolation 기술은 VLAN, 방화벽 규칙, 더 나아가서는 마이크로 세그멘테이션을 통해 네트워크를 논리적 구분이 아닌, 실질적인 접근 통제가 이루어지는 단위로 분할할 것을 요구한다. 이를 통해 한 세그먼트가 침해되더라도 다른 중요 세그먼트로의 확산을 원천적으로 차단할 수 있다.

Network Isolation (네트워크 격리):

악성코드 감염이나 비정상 행위가 탐지된 내부 호스트는 SOAR(Security Orchestration, Automation and Response) 플랫폼 등을 통해 자동으로 네트워크에서 격리하여 추가적인 내부 확산이나 외부 C2 통신을 차단해야 한다. 이는 피해 확산을 막는 핵심적인 봉쇄 조치다.

Detect (탐지) 전략:

Remote Terminal Session Detection (원격 터미널 세션 탐지):

안다리엘이 원격 유지보수 도구를 악용한 것과 같이, RDP, SSH, WinRM 등 관리 목적의 원격 세션 생성을 모니터링해야 한다. 인가되지 않은 소스 IP에서의 접속 시도, 비업무 시간대의 관리 세션 생성, 일반 사용자가 관리 프로토콜을 사용하는 행위 등은 즉각적인 조사가 필요한 이상 징후다.

Protocol Metadata Anomaly Detection (프로토콜 메타데이터 이상 탐지):

라자루스가 망 연계 시스템의 ‘테스트용’ 포트를 통해 내부로 침투한 것은 네트워크 플로우 데이터 분석으로 탐지할 수 있다. 네트워크 세그먼트 간 통신은 사전에 정의된 프로토콜과 포트만 허용되어야 한다. 정책에 위배되는 포트(예: 테스트 포트)를 사용한 통신이나, 평소와 다른 프로토콜의 사용, 비정상적인 트래픽 양의 증가는 경계 시스템이 우회되고 있다는 강력한 신호다.

Evict (축출) 전략:

Session Termination (세션 종료):

원격 서비스에 대한 직접적인 대응으로, 악의적인 원격 접속 세션이 탐지되었을 때, 보안 시스템이 해당 세션을 강제로 종료시켜 공격자의 활동을 즉시 중단시키는 능력을 갖추어야 한다.

데이터 수집 및 유출 단계 저지

공격의 최종 목표인 데이터 유출을 막는 것은 방어의 마지막 보루이다. 라자루스의 클라우드를 통한 데이터 유출은 Egress 트래픽 통제의 중요성을 강조한다.

Isolate (격리) 전략:

Local File Permissions (로컬 파일 권한):

로컬 시스템 데이터 수집에 대응하여, 파일 및 디렉터리에 대한 접근 제어 목록(ACL)을 최소 권한 원칙에 따라 엄격하게 설정하면, 설령 공격자가 시스템에 침투하더라도 중요 데이터에 접근하는 것을 차단할 수 있다.

Outbound Traffic Filtering (아웃바운드 트래픽 필터링):

‘Deny by Default’ 원칙에 따라, 내부에서 외부로 나가는 모든 네트워크 트래픽을 기본적으로 차단하고, 업무상 반드시 필요한 목적지와 서비스(포트, 프로토콜, 애플리케이션)에 대해서만 명시적으로 허용하는 강력한 Egress 필터링 정책을 적용해야 한다. 이는 공격자가 임의의 해외 클라우드 스토리지, C2 서버 등으로 데이터를 유출하는 것을 매우 어렵게 만든다.

Detect (탐지) 전략:

File Analysis (파일 분석):

로컬 시스템에서 데이터를 수집하고 스테이징하는 행위를 탐지하기 위해, 엔드포인트 보안 솔루션(EDR)을 통해 파일 생성, 접근, 수정 이벤트를 모니터링해야 한다. 특히, 단일 프로세스가 짧은 시간 내에 수많은 파일에 접근하거나, %TEMP%와 같은 임시 폴더에 대용량 압축 파일이 생성되는 행위는 주요 탐지 대상이다.

Process Spawn Analysis (프로세스 생성 분석):

로컬 데이터 스테이징에 대응하여, 7-Zip, WinRAR과 같은 압축 유틸리티나 copy, xcopy와 같은 파일 복사 명령어의 비정상적인 실행(예: 비인가된 사용자에 의한 실행 등)을 탐지해야 한다.

Per Host Download-Upload Ratio Analysis (호스트별 다운로드/업로드 비율 분석):

내부의 일반적인 사용자 PC나 서버는 다운로드 트래픽이 업로드 트래픽보다 훨씬 많은 것이 정상이다. 특정 호스트에서 비정상적으로 업로드 트래픽의 양이나 비율이 급증하는 것은 내부 데이터가 외부로 유출되고 있다는 전형적인 징후다.

Client-server Payload Profiling (클라이언트-서버 페이로드 프로파일링):

이는 심층 패킷 분석을 통해 암호화된 트래픽을 복호화하고, 그 내용을 검사하여 민감한 정보나 특정 키워드, 파일 패턴 등이 포함되어 있는지 분석하는 고급 기술이다. 이를 통해 HTTPS와 같이 허용된 채널을 통해 데이터가 유출되는 것을 탐지할 수 있다.

방위산업 기반을 위한 방어 전략

앞선 프레임워크 기반 분석을 바탕으로, 방위산업체 및 관련 기관들이 실제 환경에 적용할 수 있는 구체적인 전략적 권고와 전술적 실행 방안을 제시한다. 침해사고 사례를 통해 드러난 취약점을 해결하고, 미래의 위협에 대한 복원력을 갖추기 위한 청사진을 그려본다.

방어 패러다임의 전환

단기적인 기술 도입만으로는 지속적인 위협에 대응할 수 없다. 근본적인 보안 철학과 아키텍처의 변화가 필요하다.

1. 제로 트러스트 아키텍처 도입

안다리엘과 라자루스의 공격 사례는 ‘신뢰하는 내부 네트워크’라는 개념이 더 이상 유효하지 않음을 증명했다. 제로 트러스트는 ‘절대 신뢰하지 말고, 항상 검증하라(Never Trust, Always Verify)’는 원칙 아래, 네트워크 위치에 관계없이 모든 접근 요청을 의심하고 인증과 인가를 거치도록 하는 보안 모델이다. 이는 탈취된 계정을 이용한 접근과 내부망에서의 자유로운 이동을 원천적으로 어렵게 만든다. 제로 트러스트 구현은 단일 솔루션 도입이 아닌, △강력한 신원 확인(Strong Identity), △마이크로세그멘테이션(Micro-segmentation), △최소 권한 접근(Least Privilege Access) 원칙을 조직의 모든 IT 환경에 걸쳐 일관되게 적용하는 장기적인 여정이다.

2. 포괄적인 공급망 위험 관리 프로그램 구현

안다리엘 사례는 조직의 보안 수준이 가장 취약한 협력업체의 수준에 의해 결정될 수 있음을 보여주었다. 이제 공급망 위험 관리는 단순한 계약서 상의 문구가 아닌, 핵심적인 보안 기능으로 격상되어야 한다. 모든 제3자 협력업체(유지보수, 부품 공급, 소프트웨어 개발 등)에 대해 정기적인 보안 실사를 수행하고, 계약 조건에 MFA(다단계 인증) 의무화, 주기적인 취약점 점검, 보안 로그 제출 등 구체적인 최소 보안 요구사항(Security Baseline)을 명시하고 이행 여부를 검증해야 한다.

3. 지속적인 위협 기반 방어 사이클 정립

보안은 일회성 프로젝트가 아닌, 끊임없이 진화하는 위협에 대응하는 지속적인 프로세스여야 한다. 조직은 다음과 같은 사이클을 내재화해야 한다.

-

- 위협 분석

- 최신 위협 정보를 바탕으로 조직에 가장 관련성이 높은 ATT&CK TTP를 식별한다.

-

- 방어 역량 평가

- 식별된 TTP에 대해 현재 보유한 방어 역량을 D3FEND 프레임워크에 매핑하여 어떤 기술이 부족한지, 격차(Gap)를 분석한다.

-

- 개선 우선순위 결정

- 분석된 격차를 기반으로 위험도와 시급성을 평가하여 보안 투자 및 개선 과제의 우선순위를 결정한다.

-

- 방어 체계 검증

- 개선된 방어 체계가 실제 공격 TTP에 효과적으로 작동하는지 레드팀 훈련이나 침해 및 공격 시뮬레이션 솔루션을 통해 주기적으로 검증하고, 그 결과를 다시 위협 분석 단계에 피드백한다.

전술적 실행 및 강화 우선순위

전략적 방향성과 더불어, 시급하게 조치해야 할 구체적인 기술적 통제 방안은 다음과 같다.

1. 신원 및 접근 관리(Identity and Access Management, IAM)

- 피싱 저항성 MFA 전면 적용

- 모든 사용자와 시스템 계정에 대해, 특히 VPN, 원격 관리 도구, 클라우드 서비스 등 외부 접근 지점에는 반드시 피싱에 강한 MFA를 의무화해야 한다.

- 비밀번호 재사용 근절

- 기술적, 정책적으로 업무용 시스템과 개인용 서비스 간 비밀번호 재사용을 금지해야 한다. 다크웹 등에서 유출된 임직원 계정 정보를 모니터링하는 서비스를 도입하여, 비밀번호 재사용으로 인한 위험을 사전에 식별하고 조치해야 한다.

- 권한 있는 접근 관리(PAM) 솔루션 도입

- 관리자 계정의 사용을 최소화하고, 모든 권한 있는 접근은 PAM 솔루션을 통해 통제 및 모니터링해야 한다. 필요할 때만 최소한의 시간 동안 권한을 부여하는 JIT(Just-in-Time) 접근을 구현하고, 모든 관리 세션을 기록하여 사후 감사를 강화해야 한다.

2. 네트워크 보안

- 강력한 Egress 필터링 정책 시행

- 내부에서 외부로 나가는 모든 트래픽(Egress Traffic)을 기본적으로 차단하고, 화이트리스트 기반으로 업무에 필수적인 통신만을 허용해야 한다. 이는 공격자가 데이터를 임의의 클라우드 서버로 유출하거나 외부 C2 서버와 통신하는 것을 근본적으로 어렵게 만든다.

3. 애플리케이션 및 시스템 보안

- 공격적인 취약점 및 패치 관리

- 김수키의 공격은 취약점 관리의 실패였다. 외부 노출 시스템에 대해서는 CVSS 점수와 실제 위협 정보를 종합적으로 고려하여 패치 적용에 대한 엄격한 SLA(Service Level Agreement)를 수립하고, 이를 준수하기 위한 패치 관리 시스템을 적용해야 한다.

- 주기적인 보안 설정 감사

- 방화벽, 라우터, 망 연계 시스템 등 모든 네트워크 장비와 서버의 설정을 주기적으로 감사하여, 라자루스가 악용한 ‘테스트용’ 규칙과 같이 불필요하거나 위험한 설정이 방치되지 않도록 해야한다.

4. 보안 운영 및 모니터링

- 로그 수집 및 탐지 역량 강화

- 식별된 ATT&CK TTP를 탐지하는 데 필수적인 데이터 소스(네트워크 플로우 로그, 인증 로그, 프로세스 생성 로그, DNS 질의 로그, 파일 접근 로그 등)가 빠짐없이 수집되고 있는지 확인하고, 이를 중앙에서 분석할 수 있는 SIEM 체계를 고도화해야 한다.

- TTP 기반 탐지 룰 개발

- SIEM에 "협력업체 IP 대역에서 비정상적인 원격 터미널 세션 생성", "클라우드 스토리지로 대용량 데이터 업로드" 등과 같이, 공격 그룹 TTP의 구체적인 행위를 탐지하는 맞춤형 룰을 개발하고 적용해야 한다.

- 능동적인 위협 헌팅(Threat Hunting) 수행

- 침해를 당했을 가능성을 항상 염두에 두고, 알려진 북한 해킹 조직들의 TTP를 가설로 설정하여 네트워크 내부에 잠재적인 위협 행위가 있는지 능동적으로 찾아 나서는 위협 헌팅 활동을 정기적으로 수행해야 한다.

사후 대응에서 능동적 방어로

북한 해킹 조직의 방위산업체 공격 사례들은 결코 새롭거나 예측 불가능한 기법이 아니었다. 외부 노출 서비스의 취약점, 신원 관리의 허점, 네트워크 경계의 설정 오류 등은 오랫동안 알려져 온 공격 벡터들이다.

이러한 정교하고 지속적인 위협에 대응하기 위해서는 과거의 수동적인 보안 모델에서 벗어나야 한다. MITRE ATT&CK과 D3FEND 프레임워크는 이러한 전환에 필요한 핵심적인 나침반을 제공한다. ATT&CK은 우리가 무엇을 막아야 하는지를 명확히 알려주고, D3FEND는 그것을 어떻게 막을 수 있는지에 대한 체계적인 방법론을 제시한다.

이 두 프레임워크를 활용하여 위협 기반 방어 체계를 구축하는 것은 단순히 새로운 기술을 도입하는 것을 넘어, 조직의 방어 전략을 측정하고, 성숙도를 평가하며, 지속적으로 개선해 나가는 문화를 정착시키는 과정이다. 이는 국가 안보와 직결된 핵심 기술을 보호해야 하는 방위산업체에게 선택이 아닌 필수 과제이다. 우리의 목표는 지난 공격을 막는 데 그치는 것이 아니라, 아직 오지 않은 미래의 공격에도 흔들리지 않는 견고하고 복원력 있는 방어 아키텍처를 구축하는 것이어야 한다.