국방품질연구회(DQS)가 전하는 품질 인사이트

DQS 매거진

메타버스 환경에서의 보안 연구 동향

2023. 03. 27

경북대학교 전자전기공학부 류종석 석사

경북대학교 전자전기공학부 권덕규 박사

경북대학교 전자전기공학부 박영호 교수

서론

최근 코로나 19 팬데믹으로 인한 사회적 거리두기가 장기화됨에 따라 온라인 교육 및 회의 등 다양한 비대면 활동이 증가하고 있다. 온라인 환경에서 사용자는 사람들과의 접촉 없이 실시간 교육, 재택 근무 및 업무 회의 등의 편리한 서비스를 이용할 수 있다. 그러나 기존 온라인 환경에서는 카메라와 마이크 등을 활용한 단순 스트리밍 서비스를 제공하기 때문에 사용자의 몰입도를 유발하지 못한다는 문제점이 존재하였다. 3차원 가상 세계인 메타버스(Metaverse)는 물리적 표현과 사회, 문화 및 경제적 활동 등 현실과 유사한 경험을 제공함으로써 기존 한계점을 극복할 수 있는 환경으로 최근 주목받고 있다[1].

메타버스는 가상을 의미하는 메타(Meta)와 공간을 의미하는 유니버스(Universe)의 합성어이며 고글과 헤드 마운티드 디스플레이 등의 디바이스를 통해 자신의 분신인 아바타(Avatar)에 접속하여 현실과 유사한 경험을 제공하는 가상 환경이다[2]. 다시 말해 메타버스는 아바타를 이용하여 사회적, 문화적 및 경제적 활동 등이 가능한 3차원 가상세계로 정의할 수 있다[3].

현재 컴퓨터 비전 및 그래픽 처리능력 기술의 발전에 따라 메타버스를 이용한 다양한 게임 플랫폼과 소셜 네트워크 서비스가 활발히 개발되고 있다. 또한, AR(Augmented Reality), VR(Virtual Reality) 및 XR(eXtended Reality) 등의 기술이 발전되어 다양한 메타버스 플랫폼에 활용되고 있다. 대표적인 메타버스 게임 플랫폼으로 로블록스(Roblox), 제페토(Zepeto) 및 포트나이트(Fortnite) 등이 있으며 Oculus Quest 및 HTC VIVE 등 다양한 몰입형 디바이스를 활용하여 서비스를 제공하고 있다. 따라서, 사용자는 메타버스에서 몰입형 디바이스를 통해 수집한 생체 정보를 기반하여 자신의 아바타를 생성하고 신체적 표현을 통해 교육, 게임 및 여행 등 다양한 서비스를 현실감 있게 이용할 수 있다.

또한, 국방 분야에서도 메타버스 환경이 활용되고 있으며 대표적으로 게임 기술을 기반으로 한 군 훈련용 VBS3(Virtual Battle Space3) 플랫폼이 있다. 미 육군에서는 교육과 훈련 목적으로 VBS3를 활용한 가상 환경 구현을 통해 폭발물 교육 등의 모의 훈련과 워게임 등의 모의 전투 등 군사 시뮬레이션을 실시하고 있으며 실전과 유사한 경험을 제공함으로써 높은 교육성과 실전 감각 향상 등의 효과를 기대하고 있다.

이처럼 메타버스가 다양한 분야에서 활용됨에 따라 많은 사용자가 메타버스 플랫폼에 가입하여 서비스를 이용하고 있으며, 사용자의 몰입감 향상을 위해 다양한 연구가 진행되고 있다. 그러나 메타버스 환경에서 발생할 수 있는 보안 위협에 관한 연구는 부족한 상황이다. 따라서, 본 기고문에서는 메타버스 환경을 디바이스, 네트워크, 인프라·시스템, 데이터 및 서비스 등 5가지 측면으로 분류 및 정리한다. 또한, 보안 위협에 대응할 수 있는 관련 기술과 연구를 조사하고 향후 연구 방향을 제시한다.

메타버스

본 장에서는 메타버스의 정의 및 4대 구성요소를 설명한다.

메타버스 정의

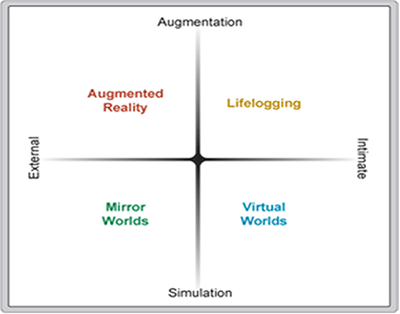

메타버스는 아바타를 이용하여 사회적, 문화적 및 경제적 활동을 할 수 있는 3차원 가상세계이며, 본 기고문에서는 미국 가속연구재단 ASF(Acceleration Studies Foundation)의 메타버스 로드맵과 4대 구성요소를 토대로 구체적 개념을 정의한다. 그림 1은 메타버스의 4대 구성요소를 도식화한 것이며 자세한 내용은 다음과 같다[4].

증강현실(Augmented Reality)은 현실의 공간 위에 가상의 이미지 및 물체 등을 겹쳐 보이게 하여 실제 현실 세계를 확장한 환경을 의미한다. 대표적인 예시로 스마트폰의 카메라를 통해 포켓몬 캐릭터가 현실 세계에 나타나며 해당 캐릭터를 잡거나 교환하는 포켓몬고(Pokemon Go)가 있다.

라이프로깅(Lifelogging)은 사물과 사람에 대한 일상적인 경험과 정보를 수집하고 공유하는 기술이며 페이스북 및 인스타그램 등이 존재한다.

거울세계(Mirror Worlds)는 현실 세계의 모습, 정보 및 구조 등을 사실 그대로 구현한 것을 의미하며 카카오 맵 및 구글어스 등의 지도기반 서비스가 존재한다.

마지막으로, 가상세계(Virtual Worlds)는 현실과 유사한 환경을 디지털 데이터로 구축한 세계를 의미하며 이러한 가상공간에서 사용자는 현실 세계와 같은 다양한 활동이 가능하다. 대표적인 가상세계의 예시로 로블록스, 제페토 및 포트나이트 등이 있다.

메타버스 보안 위협

본 기고문에서는 메타버스 환경을 디바이스, 네트워크, 인프라·시스템, 데이터 및 서비스 등 5가지 측면으로 분류하고 각 측면에서 발생할 수 있는 보안 위협을 소개한다. 표 1은 메타버스에서 발생할 수 있는 보안 위협사항을 정리한 표이며 자세한 설명은 다음과 같다.

| Category | Threats |

|---|---|

| Device | User privacy invasion, User profiling Identity·Password guessing attack, Shoulder surfing attack, |

| Network | Eavesdropping, Message forgery·modify, User impersonation attack, Server spoofing attack, Replay·MITM attack, DoS·DDoS attack |

| Infra·System | User data leakage, Ransomware attack, Zero-day attack, Code insert·delete |

| Data | User data leakage, Content data forgery·modify, False data injection attack, Insider attack, |

| Service | Avatar stalking·monitoring, User privacy invasion, User profiling |

표 1. 메타버스 보안 위협

디바이스

메타버스에서는 몰입형 디바이스에 장착된 카메라와 센서를 이용해 사용자의 위치 및 생체 정보 등 다양한 개인정보를 수집하여 사용자에게 편리한 서비스를 제공한다. 그러나 디바이스를 통해 주변 배경과 사람들의 얼굴 및 행동 정보 등이 당사자들의 동의 없이 데이터로 수집될 수 있다. 이에 따라 디바이스가 해킹되었을 경우 공격자는 디바이스의 내부정보를 기반으로 사용자 정보 및 활동 내용 등 프라이버시 침해를 시도할 수 있고 수집된 정보를 이용하여 사용자 프로파일링을 구성해 마케팅 용도로 악용할 수 있다. 또한, 기존 로그인을 위한 패스워드 및 패턴 인증 방식은 어깨너머공격(Shoulder Surfing Attack) 및 사전 공격(Dictionary Attack) 등에 취약할 수 있다[5].

네트워크

메타버스 환경에서 사용자와 플랫폼 서버는 다양한 서비스 이용과 제공을 위해 네트워크 통신이 필요하다. 따라서, 사용자와 플랫폼 서버는 공개 채널을 통해 상호 간에 데이터 송·수신을 수행하게 된다. 이에 따라 공격자는 공개 채널 상에서 교환되는 메시지를 도청하여 사용자의 개인정보를 침해할 수 있으며 메시지 위·변조를 통한 사용자·서버 위장 등의 공격을 수행할 수 있다. 또한, 공격자는 공개 채널의 취약점을 이용하여 재전송, 중간자 및 DoS·DDoS 공격을 수행하여 메타버스 사용자들의 정상적인 서비스 이용을 방해할 수 있다[6].

인프라·시스템

메타버스 환경에서는 데이터 및 컨텐츠 관리 등 다양한 시스템으로 구성된 플랫폼이 존재하며 사용자는 웹사이트 및 애플리케이션 등의 인프라를 통해 플랫폼에 접속하여 다양한 활동을 할 수 있다. 그러나 공격자는 합법적 이벤트를 가장한 악의적인 인프라를 생성하여 사용자를 유인한 후 개인정보 입력을 유도하여 이를 악용할 수 있다.

시스템 측면에서 공격자는 메타버스 플랫폼의 구성 소프트웨어의 취약점을 이용해 랜섬웨어 및 제로데이 등의 보안 공격이 가능하다[6]. 또한, 공격자는 시스템 소스 코드에 대해 악성 코드 삽입과 삭제 등을 통해 악의적인 화면을 전송하는 오버레이 공격과 사용자의 위치 및 컨텐츠 조작을 통한 방향 감각 상실 공격 등을 수행해 사용자에게 혼란과 어지러움 등 사이버 멀미를 유발할 수 있다[7-8].

데이터

메타버스 환경에서는 사용자 및 컨텐츠 데이터 등 다양한 정보들이 플랫폼 서버 데이터베이스에 저장 및 관리되고 있다. 이러한 데이터가 암호화되지 않은 상태로 데이터베이스에 저장되었을 경우 데이터베이스에 접근권한이 있는 내부자가 사용자의 가상자산과 아바타 등을 복제 및 탈취할 수 있다. 또한, 보안 규칙이 적용되지 않은 데이터베이스를 사용할 경우 공격자는 컨텐츠 위·변조 및 허위 데이터 삽입 등의 공격을 시도할 수 있다[9].

서비스

메타버스 환경에서 사용자는 자신의 아바타를 통해 다른 아바타와 상호작용하며 쇼핑, 행사 및 교육 등의 사회, 문화 및 경제적 활동을 할 수 있다. 따라서, 메타버스에서 공격자는 악의적인 아바타를 생성하여 특정 아바타의 행동, 감정표현 및 활동 내용 등을 추적하거나 감시하는 아바타 스토킹 및 모니터링을 수행할 수 있다[10]. 또한, 공격자는 획득한 특정 아바타의 정보를 이용하여 해당 사용자의 습관과 선호도 등 프라이버시를 침해할 수 있으며 사용자 프로파일링을 구성하여 마케팅 용도로 악용할 수 있다.

대응 방안

본 장에서는 메타버스 환경에서 발생할 수 있는 다양한 보안 위협의 대응 방안과 관련 연구를 살펴보며 향후 연구 방향을 제안한다.

대응 방안 및 관련 연구

메타버스 환경의 각 측면에서 발생 가능한 보안 위협의 대응 방안과 관련 연구를 살펴본다. 표 2는 대응 방안과 관련 연구를 정리한 표이며 자세한 내용은 다음과 같다.

| Category | Countermeasures |

|---|---|

| Device |

Data collection policy, Enhancing login security - Iris - Motion and gesture |

| Network | End to end encryption, Authentication, Access detection, Sniffing filtering |

| Infra·System | Phishing detection, Ransomware detection·avoidance, Secure coding, Code analysis |

| Data | Data access control, Store encrypted data, Blockchain, Update·Maintain insider dataset |

| Service | Private space, lockout, invisibility, Filter undesired emotions |

표 2. 메타버스 보안 대응 방안 및 관련 연구

디바이스

메타버스 환경에서 몰입형 디바이스에 내장된 카메라를 통해 무분별하게 정보가 수집되는 것을 방지하기 위해 데이터 수집 정책 연구가 진행되었다[5]. 데이터 수집 정책을 통해 승인되지 않은 디바이스가 민감한 개체를 캡처하려고 할 때 디바이스의 카메라를 무력화하여 무단으로 데이터가 수집되는 것을 방지할 수 있다. 또한, 어깨너머공격 및 사전 공격 등을 방지하기 위해 디바이스의 아이트래킹과 모션 인식 기술을 통해 사용자의 홍채 및 행동 등 다양한 생체 정보를 수집하여 인증 요소로 사용하는 연구가 진행되고 있다[11-12]. 이러한 다중 요소 인증 방식을 적용함으로써 기존 인증 방식의 문제점을 해결할 수 있다.

네트워크

메타버스 환경에서 사용자와 플랫폼 간 안전한 통신 보장을 위해 종단간 암호방식을 활용하여 공격자의 도청 및 메시지의 위·변조 위협 등으로부터 대처하는 방안이 연구되었다[13]. 그리고 통신 간 랜덤 값 등을 활용한 안전한 상호 인증 프로토콜을 설계하여 공격자의 재전송 및 중간자 공격 등을 예방할 수 있다[6]. 또한, 송·수신되는 트래픽을 분석하여 외부에서 오는 악의적인 요청을 탐지 및 삭제하는 필터링 방법이 제안되었다[14]. 이러한 연구를 활용하여 DoS·DDoS 공격 등으로부터 대응할 수 있다.

인프라·시스템

공격자는 악의적인 인프라로 사용자 접속을 유도하여 개인정보 탈취를 시도할 수 있다. 이에 피싱 사이트 주소에서 추출한 특징에 대해 지도 머신 러닝을 사용하여 악성 주소를 탐지하는 피싱 탐지 엔진이 연구되었다[15]. 그리고 랜섬웨어를 탐지하고 예방할 수 있는 정적 및 동적 분석 등의 도구와 주기적인 시스템 보안 업데이트를 통해 제로데이 공격을 예방할 수 있다[6]. 또한, 시큐어 코딩을 개발과정에 적용하여 개발자의 코드 작성에서 발생할 수 있는 오류 및 취약점을 사전에 방지 가능하며 정적 코드 분석을 통해 수정된 코드를 탐지하여 시스템을 보호하는 방법이 제안되었다[16].

데이터

메타버스 플랫폼에 저장된 데이터들이 공격자에게 유출될 경우 다양한 보안 공격이 가능하다. 이를 방지하기 위해서 데이터 암호화 저장, 접근제어 및 블록체인 기술을 활용하여 데이터의 기밀성과 무결성을 보장하는 연구가 제안되었다[6,17]. 또한, 내부자들의 로그·이벤트 내용을 데이터 세트로 구성하고 유지·관리를 통해 내부자가 비정상적인 행동을 수행하였을 경우 기존의 데이터 세트와 비교 후 탐지하여 악의적인 내부자의 접근으로부터 대응할 수 있다[18].

서비스

메타버스 환경에서 공격자는 악의적인 아바타를 생성하여 특정 아바타에 대해 스토킹 및 모니터링을 수행할 수 있다. 이에 메타버스 내에서 개인공간 생성, 일시 잠금 및 아바타 투명화 기능이 제안되었으며 이를 통해 공격자의 아바타 스토킹과 모니터링을 예방할 수 있다[7]. 또한, 메타버스에서 아바타를 통해 표현되었던 표정 및 동작 등 사용자의 정서적 프라이버시를 지키기 위해 원치 않는 감정을 아바타에 표현하지 않는 방법에 관한 연구가 진행되고 있다[19].

향후 연구 제안

메타버스 환경에서 공격자는 사용자 디바이스 탈취를 통해 획득한 내부정보와 공개 채널의 취약점을 이용하여 사용자 위장 등 다양한 보안 공격을 수행할 수 있다. 공격자가 특정 사용자를 사칭할 경우 정상 사용자를 속여 개인정보 유출과 가상자산 사기 등의 경제적 손실을 입힐 수 있다. 따라서, 메타버스 내 아바타 인증 관련 이슈는 사용자가 증가함에 따라 큰 문제점이 될 것이며 서비스 이용 시 상호 간에 아바타 신원인증은 필수적이다. 이를 위해 사용자 생체 정보 이용을 위한 퍼지 추출기(Fuzzy Extractor), AES 및 ECC 등 암호알고리즘과 블록체인 기술 등을 활용해 메타버스에서 적용할 수 있는 상호 인증 프로토콜이 가능하다. 이러한 연구를 통해 메타버스에서 공격자의 다양한 보안 공격으로부터 안전한 데이터 통신을 기대할 수 있다.

결론

메타버스는 아바타를 이용하여 사회적, 문화적 및 경제적 활동이 가능한 3차원 가상세계이며 게임, 오피스 및 국방 등 다양한 분야에서 활발히 활용되고 있다. 본 기고문에서는 메타버스 환경을 디바이스, 네트워크, 인프라·시스템, 데이터 및 서비스 등 5가지 측면으로 분류하였으며 각 측면에서 발생할 수 있는 다양한 보안 위협을 소개하였다. 또한, 보안 위협에 대응할 수 있는 기술과 관련 연구를 정리하였으며 앞으로의 연구 방향을 제안하였다. 향후, 본 기고문에서 제시한 보안 위협에 관한 대응 방안과 생체 정보, 암호알고리즘 및 블록체인 기술을 활용한 연구를 토대로 메타버스에서 사용자와 플랫폼 서버 간 안전한 통신이 보장될 것으로 기대된다.

- 참고문헌

-

- 1. Lee, J. Y., “A study on metaverse hype for sustainable growth”, International journal of advanced smart convergence, 10(3), pp. 72-80, 2021.

- 2. Kim, J., “Advertising in the Metaverse: Research Agenda”, Journal of Interactive Advertising, 21(3), pp. 141-144, 2021.

- 3. Park, S. M., & Kim, Y. G., “A Metaverse: taxonomy, components, applications, and open challenges”. IEEE Access, 10, pp. 4209-4251, 2022.

- 4. Smart, J., Cascio, J., Paffendorf, J., Bridges, C., Hummel, J., Hursthouse, J., & Moss, R.. “Metaverse roadmap: Pathways to the 3D Web: A cross-industry public foresight project. Metaverse Roadmap”, 2007.

- 5. Syal, S., & Mathew, R., “Threats Faced by Mixed Reality and Countermeasures”, Procedia Computer Science, 171, pp. 2720-2728, 2020.

- 6. Yaacoub, J. P. A., Noura, M., Noura, H. N., Salman, O., Yaacoub, E., Couturier, R., & Chehab, A., “Securing internet of medical things systems: Limitations, issues and recommendations”, Future Generation Computer Systems, 105, pp. 581-606, 2020.

- 7. Chang, E., Kim, H. T., & Yoo, B., “Virtual reality sickness: a review of causes and measurements”, International Journal of Human–Computer Interaction, 36(17), pp. 1658-1682, 2020.

- 8. Casey, P., Baggili, I., & Yarramreddy, A., “Immersive virtual reality attacks and the human joystick”, IEEE Transactions on Dependable and Secure Computing, 18(2), pp. 550-562, 2019.

- 9. Raj, A., & Prakash, S., “Security Threats in IoT: Vision, Technologies and Research Challenges”. In Second International Conference on Sustainable Technologies for Computational Intelligence, pp. 209-221, 2022.

- 10. Falchuk, B., Loeb, S., & Neff, R., “The social metaverse: Battle for privacy”, IEEE Technology and Society Magazine, 37(2), pp. 52-61, 2018.

- 11. Boutros, F., Damer, N., Raja, K., Ramachandra, R., Kirchbuchner, F., & Kuijper, A., “On benchmarking iris recognition within a head-mounted display for ar/vr applications”, In 2020 IEEE International Joint Conference on Biometrics (IJCB), pp. 1-10, 2020.

- 12. Bhalla, A., Sluganovic, I., Krawiecka, K., & Martinovic, I., “MoveAR: Continuous Biometric Authentication for Augmented Reality Headsets”, In Proceedings of the 7th ACM on Cyber-Physical System Security Workshop, pp. 41-52, 2021.

- 13. Basem, O., Ullah, A., & Hassen, H. R., “Stick: an End-to-End Encryption Protocol Tailored for Social Network Platforms”, IEEE Transactions on Dependable and Secure Computing, 2022.

- 14. Alina, A., & Saraswat, S., “Understanding Implementing and Combating Sniffing and ARP Spoofing”, In 2021 4th International Conference on Recent Developments in Control, Automation & Power Engineering (RDCAPE), pp. 235-239, 2021.

- 15. Butnaru, A., Mylonas, A., & Pitropakis, N., “Towards lightweight url-based phishing detection”, Future internet, 13(6), pp. 154, 2021.

- 16. Kaur, A., & Nayyar, R., “A comparative study of static code analysis tools for vulnerability detection in C/C++ and JAVA source code”, Procedia Computer Science, 171, pp. 2023-2029, 2020.

- 17. Iqbal, M., & Matulevičius, R., “Comparison of blockchain-based solutions to mitigate data tampering security risk”, In International Conference on Business Process Management, pp. 13-28, 2019.

- 18. Al-Mhiqani, M. N., Ahmad, R., Zainal Abidin, Z., Yassin, W., Hassan, A., Abdulkareem, K. H., & Yunos, Z., “A review of insider threat detection: Classification, machine learning techniques, datasets, open challenges, and recommendations”, Applied Sciences, 10(15), pp. 5208, 2020.

- 19. Kumarapeli, D., “Privacy in VR: Empowering Users with Emotional Privacy from Verbal and Non-verbal Behavior of Their Avatars”, In 2021 IEEE Conference on Virtual Reality and 3D User Interfaces Abstracts and Workshops (VRW), pp. 715-716, 2021.