국방품질연구회(DQS)가 전하는 품질 인사이트

DQS 매거진

OTA(Over The Air)를 통한 국방 SW 원격 업데이트 및 보안 방안

2024. 05. 27

국방기술품질원 지휘정찰3팀 우윤형 연구원

한화시스템 통신기술팀 정다빈 전문연구원

서론

최근 테슬라, 현대자동차와 같은 민수분야에서는 OTA를 통해 SW 업데이트 서비스를 준비 및 제공하고 있으며, 해당 기술은 IP-Based OTA 등 여러 기능으로 확장되고 있다[1-2].

군수품 무기체계도 최근 기술 고도화 및 4차 산업혁명 기술 적용으로 인해 SW 신뢰성이 중요해졌다. 또한, 양산-운용 간 규격 SW 개정 시 기 납품된 무기체계에 대한 소급적용이 요구되기도 한다. 본 연구를 통해 기존 전력화 부대를 방문하여 소급을 수행했던 방식에서 OTA를 통해 원격 업데이트를 수행하고자한다.

또한, OTA를 군수품 무기체계에 적용함으로써 전력화된 장비에 개정된 SW가 소급 적용 될 때까지의 무기체계 전력화 공백을 최소화 할 수 있고, 관련 비용도 절감할 수 있다.

그러나 SW 원격 업데이트 시 보안 문제가 발생할 수 있다. 국방 분야에 적용하고자하는 SW 원격 업데이트 방안도 무기체계의 기존 암호모듈을 거치므로 암호화가 수행되지만, 원격 업데이트 시 SW 무선 해킹 및 위/변조 공격에 노출될 수 있다.

따라서 본 연구에서는 국방 분야에 적용 가능한 OTA SW 원격 업데이트 프로그램을 C언어를 기반으로 구현하고 군위성통신체계-Ⅱ 양산 사업 중 운반용 단말을 통해 가능성을 입증했다. 또한, 추가적인 보안 취약점에 대한 조치를 수행했다.

본론

SW 원격 업데이트 프로그램 보안 취약점 및 조치

OTA를 통해 SW 원격 업데이트 시 발생할 수 있는 대표적인 보안 취약점은 파일 탈취 및 위변조이다. SW 파일을 한 번에 송수신 하는 경우 SW 파일 탈취 시 파일 전체가 노출 될 수 있다[3].

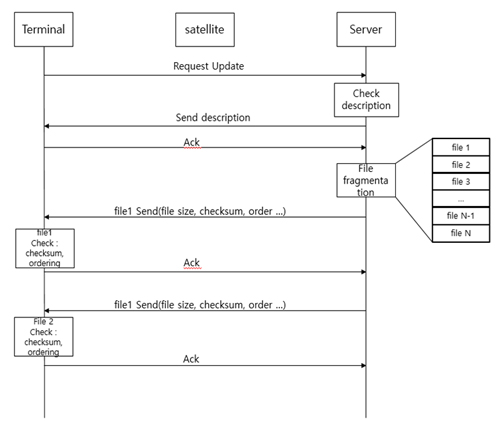

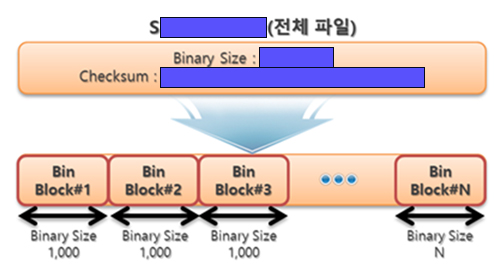

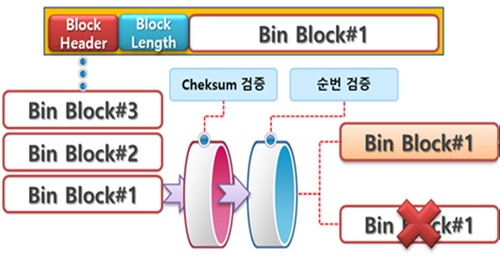

이러한 보안 취약점 조치를 위해 그림 1과 같이 원격 업데이트 대상 SW 파일을 기존 약속된 규칙에 따라 단편화(File Fragmentation)했다. 또한 단편화된 파일에 순번을 부여하여 송수신함으로써 원격 업데이트 중 해킹 시 SW 전체 노출을 최소화하며, 단편화 파일의 체크섬, 순번을 검증하고, 최종적으로 생성(Construction)된 전체 SW 파일 체크섬 등의 검증을 통해 SW 위/변조 공격에 대응한다.

SW 원격 업데이트 프로그램 구성

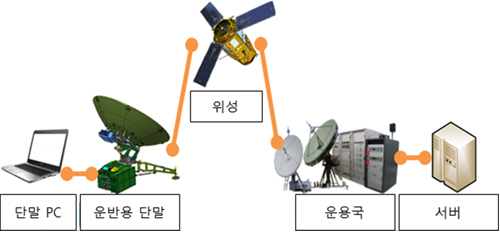

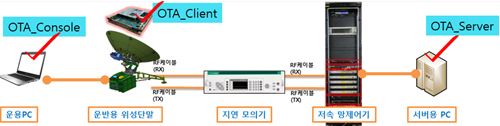

군위성통신체계-Ⅱ 양산 사업 장비를 통해 가능성 입증한 SW 원격 업데이트 프로그램 운용은 그림 2와 같이 세 가지 구성이 요구된다. 1. 단말(SW 원격 업데이트 프로그램을 통해 서비스를 제공받는 주체), 2. 위성(무선 SW 원격 업데이트 프로그램 구현을 위한 매개체), 3. 서버(업데이트 하고자하는 SW 저장소)이다.

SW 원격 업데이트 프로그램은 총 3개(OTA Console, OTA Client, OTA Server)이며, 각 순서대로 운용국 PC, 단말 PC, 서버용 PC에 설치된다.

형상통제심의로 개정되는 최신 SW를 운용국 서버에 저장해두고, SW 소급 적용이 요구되는 전력화 부대 단말에서 운용국으로 최신 SW 전송을 요청함으로써 SW 원격 업데이트가 수행된다.

SW 원격 업데이트 프로그램 운용 개념

SW 업데이트가 요구되는 단말의 OTA Client에서 최신 SW가 저장된 OTA Server에 전송 요청 시 OTA Server에서는 전체 파일(Sxxxx)을 그림 3과 같이 단편화하여 전송(Block Sending)하며, 서버와 단말은 그림 4과 같이 SW 파일을 송수신하게 된다.

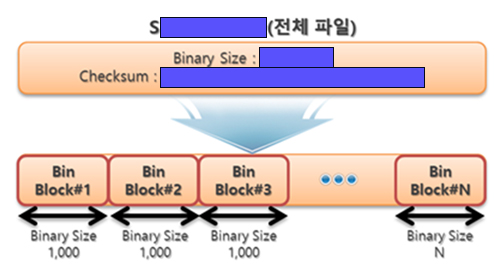

OTA Client는 OTA Server로부터 단편화 된 파일을 수신하여 그림 5와 같이 전체 파일을 생성한다. 또한, 최신 SW에 대해 그림 6와 같이 유효성 검증을 수행한다. 유효성 검증 실패 시 OTA Server에 파일 재전송 요청한다.

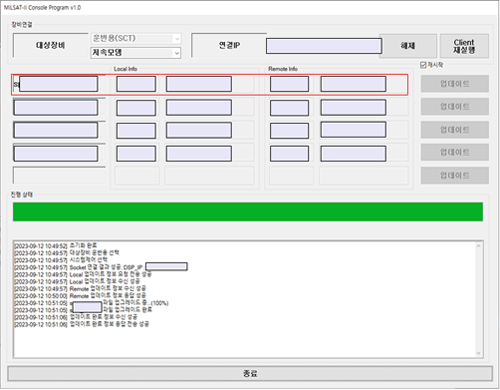

최종적으로 OTA_Console에서 기존/최신 SW 체크섬을 비교하고 업데이트 진행상태 및 과정을 로그를 통해 확인하며 업데이트 수행을 결정한다.

SW 원격 업데이트 프로그램 검증

군위성통신체계-Ⅱ 양산 환경에서 그림 7과 같은 위성통신 모의 구성을 구축하여 SW 원격 업데이트 프로그램 가능성을 검증했다[4]. 지연모의기를 통해 위성과 단말 간 Delay를 모사하고 운용국 구성장비인 트레픽 모뎀을 통해 OTA Server에서 OTA Client로 최신 SW 원격 업데이트를 수행했다.

OTA Client를 통해 OTA Server로부터 최신 SW를 수신하고 OTA Console로 송신 가능함과 OTA Server를 통해 OTA Client에 최신 SW 및 정보 송신이 가능함을 확인했다. 또한, 그림 8과 같이 OTA Console을 통해 최신 SW 정보 출력 및 수신 상태를 확인하고 적용 여부 선택 가능함을 확인했다.

국방 분야 적용 가능한 보안대책

국방 분야의 무기체계는 민수와 다르게 특수성을 띈다. 예를 들어 국방 분야 무기체계는 암호모듈을 통해 암호화 통신이 이루어진다. 따라서 모든 무선 통신 트래픽은 암호화되어 유통된다.

또한, 군위성통신체계-Ⅱ와 같은 통신장비는 단말별로 다수의 트래픽 채널을 갖는 경우가 많다. 이러한 다수 트래픽 채널을 갖는 무기체계는 단편화한 SW 파일을 다른 주파수 대역을 갖는 채널에 분산하여 송수신함으로써 특정 주파수대역 Jamming이나 주파수 대역 노출에 대응 할 수 있다.

이러한 보안대책을 추가 반영함으로써 SW 원격 업데이트 프로그램의 보안 안정성을 개선 할 수 있다.

결론

최근 민수 분야에서 활용 및 보편화되기 시작한 OTA 기술을 국방 분야에 적용하기 위해 군위성통신체계-Ⅱ 양산 사업 환경에서 SW 원격 업데이트 프로그램 구현하여 가능성을 검증했다.

또한, SW 원격 업데이트 중 발생할 수 있는 보안 문제를 보완했고 추가 적용할 수 있는 보안 대책을 제안했다.

본 연구는 군위성통신체계-Ⅱ 장비에 더해 TICN 등 여러 사업에 확대 적용 될 수 있다. 따라서 추가적으로 발생 가능한 보안 및 기술 문제점을 보완하여 지속적으로 발전시킬 계획이다.

- 참고문헌

-

- 1. WAN KI KIM, "Secure Vehicle OTA software update design", Journal of Computing Science and Engineering, pp. 197-199, 2021

- 2. JUN YOUNG PARK, "A study on Technologies to analyze Vulnerabilities of OTA Protocol of Mobile Devices", Department of Information Security Engineering Graduate School of SoonChunHyang University, 2017

- 3. YOUNG SEUNG JIN, "Survey and Analysis of Hacking and Hacking Prevention Methods in the Internet", The Graduate School of Administrative Sciences, Yonsei University, 2000

- 4. DABUN JEONG, "Enhancement of the Security of Over-the-Air (OTA) Software Updates in Military Environments", Journal of Defense Quality Society, vol.5, no.2, pp. 64-71, 2023