국방에 기여하는 국방기술품질원의 이야기

기술로 품질로

미 사이버보안제도 전문교육을 다녀오다

글 AI·사이버팀 이원영·최은진 연구원

사이버 보안의 필요성

최근 ICT 발전에 따라 데이터 송수신이 가능한 사이버 공간이 확장되고, 이에 따라 사이버 공간에서 발생하는 공격의 기술 및 빈도가 증가하고 있다. 과거에는 한정된 물리적 공간에 집중하여 보안관리를 수행한 반면에, 현재는 보안 영역에 사이버 공간이 추가되어 위협원 및 위협공간이 급증하였다. 이에 각국에서 보안위협을 빠르게 대응할 수 있는 보안제도를 강구하고 있으며, 대표적인 예로 미국에서는 RMF(Risk Management Framework)를 통해 사이버 보안을 강화하고 있다.

RMF란?

RMF는 정보기술(IT)을 수반하는 모든 국방체계의 수명주기 동안 보안위험을 관리하는 통합보안관리제도이다. 대상 체계의 시스템 수명주기 동안 사이버 보안을 보증할 수 있으며, 위험관리를 통해 보안수준을 유지할 수 있다는 점에서 군 환경뿐 아니라 보안위협 관리가 필요한 모든 대상에 적용 가능한 제도이다.

RMF는 그림 2과 같이 총 6단계로 구성되어 있으며 단계별 세부 수행업무는 NIST SP 800-37 문서에서 확인할 수 있다. 구체적인 프로세스 단계로는 1단계 시스템 분류, 2단계 보안통제항목 선정, 3단계 보안통제항목 구현, 4단계 보안통제항목 평가, 5단계

시스템 위험평가 및 인가, 6단계 모니터링이다. 그림과 같이 RMF는 보안평가 종료 이후에도 인가 및 모니터링 단계를 통해 보안통제항목을 재평가하고, 운영 간 변경 사항이나 추가 위험요소 발생 시에는 프로세스를 반복하므로 시스템 소요제기부터 폐기까지 총 수명주기 동안 보안 위협을 관리할 수 있다.

RMF에서는 적용 대상시스템에 요구되는 보안수준을 보안통제항목(Security Controls)을 통해 관리할 수 있다. 보안통제항목이란 대상 시스템에 요구되는 보안수준에 해당하는 항목으로, NIST SP 800-53 revision 4 기준으로 18개 분야 826개 항목으로 구성되어 있다. RMF에서는 선택된 보안통제항목 별 보안 요구사항의 구현 여부를 확인하고, 미구현 보안통제항목에 대한 위험평가를 진행한다.

한국형 사이버보안제도(K-RMF)란?

2019년 4월, 미국은 한미 연동체계를 대상으로 RMF를 적용할 것을 요청하였다. 이에 한국 국방부는 RMF의 전반적인 프로세스 및 관련 표준을 기반으로 한국형 사이버보안제도인 K-RMF을 개발하였다. K-RMF 보안통제항목은 RMF 보안통제항목에서 국내 연구개발 프로세스 및 관계기관 별 업무 분장 등을 고려하여 불필요한 보안통제항목을 삭제하고, 국방보안업무훈령, 국방사이버안보훈령 등 한국 군 훈령과 ISO 27000 등 관련 표준을 반영하여 17개 분야 761개 항목으로 구성되었다.

美 RMF 교육

교육 개요

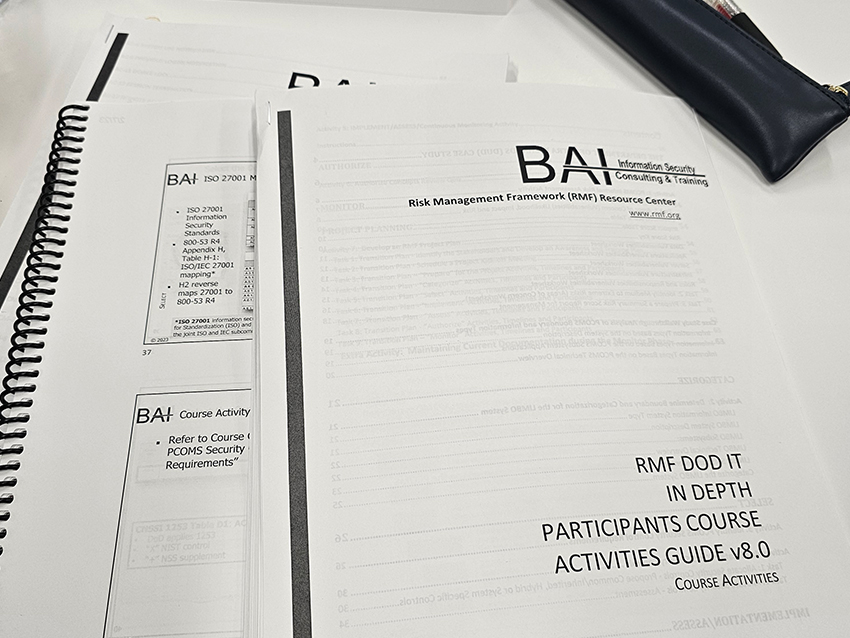

수강한 교육은 미국 샌디에고에서 6.26.(월) ~ 6.29.(목) 3박 4일 동안 진행되었다. 교육 내용은 RMF의 주요 특징을 먼저 소개한 뒤, 단계별 절차 소개 및 관련 실습을 진행하여 실질적 수행방법을 이해할 수 있는 구조로 진행되었다. 교육 중에는 메인 교재 외에도 실습용 자료, 관련 문서(DoDI 8500.01, CNSSI 1253, FIPS 199, NIST SP 800-37, 800-53, 800-60 등)가 활용되었다.

교육 기관

교육 주관기관은 BAI社로, DoD, 연방정부 직원 또는 계약업체 교육 지원에 중점을 두고 있는 사이버 보안 전문 교육 및 컨설팅 업체이다. 현재는 RMF 교육 및 컨설팅 서비스를 제공하고 있으며, 교육 강사는 10년이 넘는 RMF 교육 경력을 보유하고 있다. 서툰 영어 실력으로 교육시간 이후에 긴 시간 동안 질의를 했음에도 열정적으로 답변해준 강사님과 동기 수강생들에게 따듯한 인류애를 느꼈다.

그림 3. 관련 질의 사항 문의

그림 4. 교육장 전경 및 클래스룸

美 RMF 전문지식 습득 결과

Step 1. Categorize

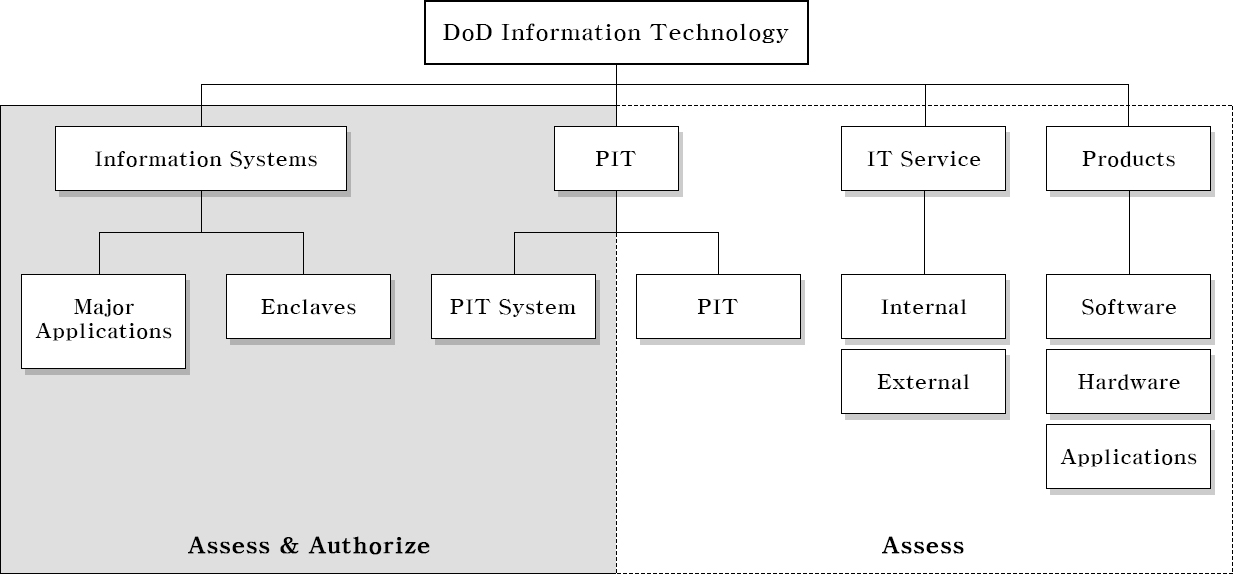

RMF 1단계는 시스템 보안분류 단계로, 주요 사항으로 확인된 내용은 아래와 같다. 첫째로 시스템 구조 중 클라우드 컴퓨팅 서비스로 제공받는 영역을 명시해야 하며, RMF에서는 DISA에서 제공하는 클라우드 서비스 가이드를 참고하여 작성하고 있음을 확인하였다. 둘째로 NSS 여부를 명시해야 하는데, RMF에서는 NIST SP 800-59 Appendix의 체크리스트 항목 중 해당하는 항목이 있다면 NSS로 판별하고 있었다. NSS로 판별 가능한 체크리스트 항목에는 국가 보안 관련 암호기술, 군사 지휘 및 통제, 무기 시스템의 필수 시스템인지 등이 해당된다. 셋째로 시스템 내에서 취급하는 정보에 대한 유형별 C(Confidentiality, 기밀성), I(Integrity, 무결성), A(Availability, 가용성) 등급을 확인하여 가장 높은 등급을 최종 등급으로 선정해야 하며, 이때 사용되는 정보 유형 별 C, I, A 등급은 NIST SP 800-60 Appendix C, D를 참고하여 작성할 수 있다. 마지막으로 시스템 목적에 따라 Full RMF 적용 또는 Assess Only를 적용한다. Full RMF를 적용하는 대상으로는 Information System(Major Application, Enclaves), PIT Systems가 있으며, Assess Only 대상으로는 PIT, IT Services, Product 등이 해당되고 CC인증 등 관련 인증서로 평가 가능하다.

Step 2. Select

RMF 2단계는 보안통제항목을 선정하는 단계이다. 먼저, Step 1. Categorize 단계에서 결정된 시스템 보안등급을 기준으로 보안등급별 요구되는 보안통제항목을 선정한다. 그 다음 오버레이 및 테일러링 과정을 통해 시스템 환경 및 특성에 따라 요구되는 보안통제항목을 추가하거나 선정된 보안통제항목을 삭제한다. 최종 선정된 보안통제항목은 Step 3. Implement 진입 전 모니터링 계획을 작성해야 하며, 이는 추후 자동화 도구를 통해 모니터링 계획준수 여부 혹은 취약점을 분석하는 데 활용할 수 있다.

Step 3. Implement

RMF 3단계는 보안통제항목을 구현하는 단계이다. DoD 및 연방정부 정책을 검토하고, 실무자 간 회의를 수행하여 선정된 보안통제항목의 구현계획을 작성해야 한다. 그리고 Step 4. Assessment 단계 이전에 자체평가를 통해 내부적인 검토를 수행하여 항목별 CCIs(Control Correlation Identifiers)를 통해 요구사항을 충족하였는지를 확인한다. 이때 자체평가 방법으로는 시험, 인터뷰, 테스트가 있으며, 보안통제항목별 평가 시기, 평가자, 평가결과 등의 내용을 포함한다.

Step 4. Assessment

RMF 4단계는 구현된 보안통제항목을 평가하는 단계로 Step 3. Implement 단계에서 구현한 보안통제항목이 사이버 보안계획에 따라 구현되었는지의 적절성을 평가하는 단계이다. 평가결과에 따라 단기조치로 보완조치가 가능한 항목은 개발 간 보완하여 재평가하고, 운용 간 보완이 필요한 항목은 후속조치계획을 작성하여 관련 기관의 검토를 받는다.

Step 5. Authorize

RMF 5단계는 위험평가 및 인가 단계로 시스템에 미치는 영향성과 발생 가능성을 바탕으로 위험평가를 실시하며 평가 결과를 바탕으로 위험평가서 작성 및 운영인가를 발급한다. 시스템 인가는 조직의 임무, 자산, 규정, 평가결과 등을 고려하여 판단하고, 현재 수립중인 사이버 보안 위험관리 전략에 따라 위험 대응방안을 결정한다. 인가 여부는 위험분석 및 검토, 대응방안 등을 종합하여 결정되는데, 아래 표 1과 같이 위험 허용 기준에 따라 결정된다. 이때 인가 시 요구되는 인가패키지라는 산출물 묶음이 있는데, 사이버 보안계획서, 모니터링 계획서, 보안평가 결과서, 후속조치 계획서로 구성되어 있다.

| 매우 낮음 | 낮음 | 보통 | 높음 | 매우 높음 |

|---|---|---|---|---|

| 운영 인가 (5년내 재평가) |

운영 인가 (3년내 재평가) |

조건부 인가 (1년이내 재평가) |

위험관리위원회 통한 인가 심의 (조건부 인가 여부) |

|

표 1 위험 허용(Risk Tolerance) 기준

Step 6. Monitor

RMF 6단계는 모니터링 단계로 시스템 운용 간부터 폐기 시까지 보안통제항목에 대한 모니터링을 통한 위험관리로 보안수준을 유지하고자 한다. 운용환경이 변화하거나 인가 유효기간이 만료될 경우 위험평가를 실시하여 운영 중 인가를 발급할 수 있다. 이 경우 운영 중 허용 기준 초과 위험 발생 시 Step 5. Authorize 단계의 위험 허용 기준에 따라 조건부 인가 또는 운영 부적합을 결정한다. 모니터링은 시스템 운영 간 지속적으로 반복 수행되며, 시스템 보안태세 또는 환경 변화에 따라 주기적으로 자체 모니터링을 실시하여 보안통제항목 상태 및 미충족 보안통제항목 후속관리를 수행한다. 모니터링 활동 결과는 인가기관, 평가기관 등 유관기관에 보고하며 필요시 인가패키지를 최신화한다. 시스템이 부적합하거나 수명도래 등 시스템 폐기시 보안조치 계획을 수립하며 유관기관의 적절성 검토를 통해 시행한다.

이번 출장은 K-RMF 보안통제항목 평가에 필요한 전문지식 습득뿐 아니라, 사이버 보안 관련 국제 전문인력 간의 교류와 인적 네트워크 구축 또한 출장으로 기대할 수 있는 효과였다. 그 결과 교육에 참석한 미 공군, 공급업체, 교통사령부, 캐나다 국방부 관련 인력들과 네트워크를 형성할 수 있었고 美 RMF에서 공식적으로 사용되는 사이버 보안계획서(System Security Plan), 보안 평가계획서(Self-Assessment Plan) 템플릿 등을 확보하였다. 또한, 미 공군에서 RMF를 담당하는 교육 수강생에게 RMF 업무의 현실태, 관련 고충들 등을 실무자에게 직접 듣는 좋은 기회였다. 습득한 전문지식 및 자료는 부서에서 중장기계획으로 구상하고 있는 기품원 K-RMF 인증센터를 추진하는 데에 활용하여 K-RMF가 성공적으로 정착하는 데 기여할 수 있기를 기대한다.

그림 6. 교육이수 결과(수료증)